Newsfeeds

|

–í—Ā–Ķ –Ĺ–ĺ–≤–ĺ—Ā—ā–ł

|

–Ě–ĺ–≤–ĺ—Ā—ā–ł –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł "–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī" - –í—Ā–Ķ –Ĺ–ĺ–≤–ĺ—Ā—ā–ł

|

|

-

Dr.Web –ĺ—ā–ľ–Ķ—á–į–Ķ—ā 33 –≥–ĺ–ī–į: —Ā–ļ–ł–ī–ļ–į 20% –Ĺ–į Dr.Web Security Space –≤ —á–Ķ—Ā—ā—Ć –ī–Ĺ—Ź —Ä–ĺ–∂–ī–Ķ–Ĺ–ł—Ź

22 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

–°–Ķ–≥–ĺ–ī–Ĺ—Ź –ľ—č –ĺ—ā–ľ–Ķ—á–į–Ķ–ľ 33-–Ľ–Ķ—ā–ł–Ķ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–į Dr.Web. –í —á–Ķ—Ā—ā—Ć –∑–Ĺ–į–ľ–Ķ–Ĺ–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ļ –ī–į—ā—č –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł –Ņ–ĺ–Ľ—É—á–į—é—ā –Ņ–ĺ–ī–į—Ä–ĺ–ļ: —Ā–ļ–ł–ī–ļ—É 20% –Ĺ–į –Ľ–ł—Ü–Ķ–Ĺ–∑–ł—é Dr.Web Security Space –ī–Ľ—Ź 1 –Ņ–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ–≥–ĺ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–į —Ā—Ä–ĺ–ļ–ĺ–ľ –Ĺ–į 3 –≥–ĺ–ī–į.

–ź–ļ—Ü–ł—Ź –Ņ—Ä–ĺ–ī–Ľ–ł—ā—Ā—Ź —Ā 22 –Ņ–ĺ 29 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į –≤–ļ–Ľ—é—á–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ. Dr.Web Security Space –ľ–ĺ–∂–Ĺ–ĺ –Ņ—Ä–ł–ĺ–Ī—Ä–Ķ—Ā—ā–ł –Ņ–ĺ –Ņ—Ä–į–∑–ī–Ĺ–ł—á–Ĺ–ĺ–Ļ —Ü–Ķ–Ĺ–Ķ ‚ÄĒ –≤—Ā–Ķ–≥–ĺ –∑–į 2959,20 ‚āĹ –≤–ľ–Ķ—Ā—ā–ĺ 3699 ‚āĹ.

–ź–Ĺ—ā–ł–≤–ł—Ä—É—Ā Dr.Web –Ī—č–Ľ —Ā–ĺ–∑–ī–į–Ĺ –≤ 1992 –≥–ĺ–ī—É, —Ā—ā–į–≤ –ĺ–ī–Ĺ–ł–ľ –ł–∑ –Ņ–Ķ—Ä–≤—č—Ö –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–ĺ–≤ –≤ –ľ–ł—Ä–Ķ. –ó–į –Ī–ĺ–Ľ–Ķ–Ķ —á–Ķ–ľ —ā—Ä–ł –ī–Ķ—Ā—Ź—ā–ł–Ľ–Ķ—ā–ł—Ź —Ā—É—Č–Ķ—Ā—ā–≤–ĺ–≤–į–Ĺ–ł—Ź –Ņ—Ä–ĺ–ī—É–ļ—ā –Ņ—Ä–ĺ—ą–Ķ–Ľ –Ņ—É—ā—Ć –ĺ—ā –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ–ĺ–≥–ĺ —Ā–ļ–į–Ĺ–Ķ—Ä–į –ī–ĺ –ľ–ĺ—Č–Ĺ–ĺ–≥–ĺ –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ–ĺ–≥–ĺ —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź –Ņ–ĺ –∑–į—Č–ł—ā–Ķ –ĺ—ā –≤—Ā–Ķ—Ö —ā–ł–Ņ–ĺ–≤ —Ü–ł—Ą—Ä–ĺ–≤—č—Ö —É–≥—Ä–ĺ–∑. –Ď–Ľ–į–≥–ĺ–ī–į—Ä—Ź —Ā–ĺ–Ī—Ā—ā–≤–Ķ–Ĺ–Ĺ—č–ľ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—Ź–ľ –ī–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł –Ľ–Ķ—á–Ķ–Ĺ–ł—Ź –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–≥–ĺ –ü–ě, Dr.Web –∑–į–≤–ĺ–Ķ–≤–į–Ľ –ī–ĺ–≤–Ķ—Ä–ł–Ķ –ľ–ł–Ľ–Ľ–ł–ĺ–Ĺ–ĺ–≤ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ.

Dr.Web Security Space ‚ÄĒ —ć—ā–ĺ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ–Ķ —Ä–Ķ—ą–Ķ–Ĺ–ł–Ķ –ī–Ľ—Ź –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā—č –Ņ–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–ĺ–≤ (Windows, Linux. macOS). –ü—Ä–ĺ–ī—É–ļ—ā –ĺ–Ī—ä–Ķ–ī–ł–Ĺ—Ź–Ķ—ā –≤ —Ā–Ķ–Ī–Ķ –Ĺ–ĺ–≤–Ķ–Ļ—ą–ł–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł –Ņ—Ä–ĺ—ā–ł–≤–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł—Ź –≤–ł—Ä—É—Ā–į–ľ, —ā—Ä–ĺ—Ź–Ĺ–į–ľ, —ą–Ņ–ł–ĺ–Ĺ—Ā–ļ–ł–ľ –ł —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č–ľ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į–ľ, —Ą–ł—ą–ł–Ĺ–≥–ĺ–≤—č–ľ —Ā–į–Ļ—ā–į–ľ –ł –ī—Ä—É–≥–ł–ľ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā-—É–≥—Ä–ĺ–∑–į–ľ.

–ü—Ä–Ķ–ł–ľ—É—Č–Ķ—Ā—ā–≤–į Dr.Web Security Space:

- –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł–Ķ —É—ā–Ķ—á–ļ–ł –Ņ–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö –ł –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–Ķ—ā–į—Ü–ł–ł —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤;

- –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ—č–Ķ –ĺ–Ĺ–Ľ–į–Ļ–Ĺ-–Ņ–Ľ–į—ā–Ķ–∂–ł –ł –Ī–į–Ĺ–ļ–ĺ–≤—Ā–ļ–ł–Ķ –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ł;

- –∑–į—Č–ł—ā–į –ĺ—ā —Ą–ł—ą–ł–Ĺ–≥–į, —Ā–Ņ–į–ľ–į –ł —Ā–Ķ—ā–Ķ–≤—č—Ö –į—ā–į–ļ;

- —Ā–ĺ—Ö—Ä–į–Ĺ–Ķ–Ĺ–ł–Ķ –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –Ņ–Ķ—Ä–Ķ–Ņ–ł—Ā–ĺ–ļ –≤ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä–į—Ö;

- –≤—Ā—ā—Ä–ĺ–Ķ–Ĺ–Ĺ—č–Ļ —Ä–ĺ–ī–ł—ā–Ķ–Ľ—Ć—Ā–ļ–ł–Ļ –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ć ‚ÄĒ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–į—Ź —Ü–ł—Ą—Ä–ĺ–≤–į—Ź —Ā—Ä–Ķ–ī–į –ī–Ľ—Ź –ī–Ķ—ā–Ķ–Ļ;

- –ľ–ł–Ĺ–ł–ľ–į–Ľ—Ć–Ĺ–į—Ź –Ĺ–į–≥—Ä—É–∑–ļ–į –Ĺ–į —Ā–ł—Ā—ā–Ķ–ľ—É –Ņ—Ä–ł –≤—č—Ā–ĺ–ļ–ĺ–Ļ —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł –∑–į—Č–ł—ā—č.

-

Android-—ą–Ņ–ł–ĺ–Ĺ –Ĺ–į—Ü–Ķ–Ľ–Ķ–Ĺ –Ĺ–į —Ä–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ł—Ö –≤–ĺ–Ķ–Ĺ–Ĺ–ĺ—Ā–Ľ—É–∂–į—Č–ł—Ö, –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—Č–ł—Ö –ļ–į—Ä—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ĺ–Ķ –ü–ě Alpine Quest

21 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

–°–Ņ–Ķ—Ü–ł–į–Ľ–ł—Ā—ā—č –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ –ĺ–Ī–Ĺ–į—Ä—É–∂–ł–Ľ–ł —ą–Ņ–ł–ĺ–Ĺ–į Android.Spy.1292.origin, –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ļ —Ü–Ķ–Ľ—Ć—é –ļ–ĺ—ā–ĺ—Ä–ĺ–≥–ĺ —Ź–≤–Ľ—Ź—é—ā—Ā—Ź —Ä–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ł–Ķ –≤–ĺ–Ķ–Ĺ–Ĺ–ĺ—Ā–Ľ—É–∂–į—Č–ł–Ķ. –Ę—Ä–ĺ—Ź–Ĺ —Ā–ļ—Ä—č–≤–į–Ķ—ā—Ā—Ź –≤ –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ļ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–į–ľ–ł –ļ–į—Ä—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ĺ–Ļ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ķ Alpine Quest –ł —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ķ—ā—Ā—Ź –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ —á–Ķ—Ä–Ķ–∑ –ĺ–ī–ł–Ĺ –ł–∑ —Ä–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ł—Ö –ļ–į—ā–į–Ľ–ĺ–≥–ĺ–≤ Android-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ. –°—Ä–Ķ–ī–ł –Ņ—Ä–ĺ—á–Ķ–≥–ĺ –ĺ–Ĺ –Ņ–Ķ—Ä–Ķ–ī–į–Ķ—ā –į—ā–į–ļ—É—é—Č–ł–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ –ļ–ĺ–Ĺ—ā–į–ļ—ā–į—Ö –ł–∑ —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–Ĺ–ł–≥–ł –ł –≥–Ķ–ĺ–Ľ–ĺ–ļ–į—Ü–ł—é –∑–į—Ä–į–∂–Ķ–Ĺ–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, —ą–Ņ–ł–ĺ–Ĺ —Ā–ĺ–Ī–ł—Ä–į–Ķ—ā —Ā–≤–Ķ–ī–Ķ–Ĺ–ł—Ź –ĺ —Ö—Ä–į–Ĺ—Ź—Č–ł—Ö—Ā—Ź –Ĺ–į —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į—Ö —Ą–į–Ļ–Ľ–į—Ö –ł –Ņ–ĺ –ļ–ĺ–ľ–į–Ĺ–ī–Ķ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ —Ā–Ņ–ĺ—Ā–ĺ–Ī–Ķ–Ĺ –∑–į–≥—Ä—É–∂–į—ā—Ć –ī–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ—č–Ķ –ľ–ĺ–ī—É–Ľ–ł —Ā —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć—é –ī–Ľ—Ź –ł—Ö –ļ—Ä–į–∂–ł.

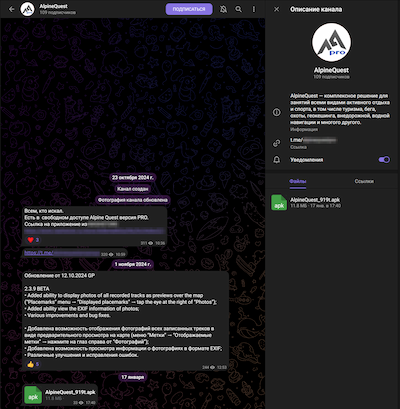

Alpine Quest ‚ÄĒ —ā–ĺ–Ņ–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–į—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į, –ļ–ĺ—ā–ĺ—Ä–į—Ź –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –ļ–į—Ä—ā—č –ļ–į–ļ –≤ –ĺ–Ĺ–Ľ–į–Ļ–Ĺ-—Ä–Ķ–∂–ł–ľ–Ķ, —ā–į–ļ –ł –Ņ—Ä–ł –ĺ—ā—Ā—É—ā—Ā—ā–≤–ł–ł –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł—Ź –ļ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā—É. –ě–Ĺ–į –Ņ–ĺ–Ņ—É–Ľ—Ź—Ä–Ĺ–į —Ā—Ä–Ķ–ī–ł —Ā–Ņ–ĺ—Ä—ā—Ā–ľ–Ķ–Ĺ–ĺ–≤, –Ņ—É—ā–Ķ—ą–Ķ—Ā—ā–≤–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –ł –ĺ—Ö–ĺ—ā–Ĺ–ł–ļ–ĺ–≤, –Ĺ–ĺ —ā–į–ļ–∂–Ķ –Ĺ–į—ą–Ľ–į —ą–ł—Ä–ĺ–ļ–ĺ–Ķ –Ņ—Ä–ł–ľ–Ķ–Ĺ–Ķ–Ĺ–ł–Ķ —Ā—Ä–Ķ–ī–ł —Ä–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ł—Ö –≤–ĺ–Ķ–Ĺ–Ĺ–ĺ—Ā–Ľ—É–∂–į—Č–ł—Ö –≤ –∑–ĺ–Ĺ–Ķ –Ņ—Ä–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł—Ź –°–í–ě ‚ÄĒ —ć—ā–ł–ľ –ł —Ä–Ķ—ą–ł–Ľ–ł –≤–ĺ—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź –ĺ—Ä–≥–į–Ĺ–ł–∑–į—ā–ĺ—Ä—č –ī–į–Ĺ–Ĺ–ĺ–Ļ –ļ–į–ľ–Ņ–į–Ĺ–ł–ł. –ó–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł –≤—Ā—ā—Ä–ĺ–ł–Ľ–ł Android.Spy.1292.origin –≤ –ĺ–ī–Ĺ—É –ł–∑ —Ā—ā–į—Ä—č—Ö –≤–Ķ—Ä—Ā–ł–Ļ –ü–ě Alpine Quest –ł —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ľ–ł —ā—Ä–ĺ—Ź–Ĺ—Ā–ļ–ł–Ļ –≤–į—Ä–ł–į–Ĺ—ā –Ņ–ĺ–ī –≤–ł–ī–ĺ–ľ –ĺ–Ī—Č–Ķ–ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ–Ļ –≤–Ķ—Ä—Ā–ł–ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č —Ā —Ä–į—Ā—ą–ł—Ä–Ķ–Ĺ–Ĺ–ĺ–Ļ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć—é, Alpine Quest Pro. –Ē–Ľ—Ź —ć—ā–ĺ–≥–ĺ –ĺ–Ĺ–ł —Ā–ĺ–∑–ī–į–Ľ–ł –Ņ–ĺ–ī–ī–Ķ–Ľ—Ć–Ĺ—č–Ļ Telegram-–ļ–į–Ĺ–į–Ľ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, –≤ –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ –ī–į–≤–į–Ľ–į—Ā—Ć —Ā—Ā—č–Ľ–ļ–į –Ĺ–į –∑–į–≥—Ä—É–∑–ļ—É –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –≤ –ĺ–ī–Ĺ–ĺ–ľ –ł–∑ —Ä–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ł—Ö –ļ–į—ā–į–Ľ–ĺ–≥–ĺ–≤ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ. –ü–ĺ–∑–ī–Ĺ–Ķ–Ķ —ć—ā–į –∂–Ķ —ā—Ä–ĺ—Ź–Ĺ—Ā–ļ–į—Ź –≤–Ķ—Ä—Ā–ł—Ź –Ņ–ĺ–ī –≤–ł–ī–ĺ–ľ ¬ę–ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź¬Ľ —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ľ–į—Ā—Ć –ł –≤ —Ā–į–ľ–ĺ–ľ –ļ–į–Ĺ–į–Ľ–Ķ.

Telegram-–ļ–į–Ĺ–į–Ľ, —á–Ķ—Ä–Ķ–∑ –ļ–ĺ—ā–ĺ—Ä—č–Ļ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ľ–ł —ā—Ä–ĺ—Ź–Ĺ–į Android.Spy.1292.origin

–ü–ĺ—Ā–ļ–ĺ–Ľ—Ć–ļ—É Android.Spy.1292.origin –≤—Ā—ā—Ä–ĺ–Ķ–Ĺ –≤ –ļ–ĺ–Ņ–ł—é –Ĺ–į—Ā—ā–ĺ—Ź—Č–Ķ–≥–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, –Ņ–ĺ—Ā–Ľ–Ķ —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł –ĺ–Ĺ –≤—č–≥–Ľ—Ź–ī–ł—ā –ł —Ä–į–Ī–ĺ—ā–į–Ķ—ā –ļ–į–ļ –ĺ—Ä–ł–≥–ł–Ĺ–į–Ľ—Ć–Ĺ–į—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į, —á—ā–ĺ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –Ķ–ľ—É –ī–ĺ–Ľ—Ć—ą–Ķ –ĺ—Ā—ā–į–≤–į—ā—Ć—Ā—Ź –Ĺ–Ķ–∑–į–ľ–Ķ—á–Ķ–Ĺ–Ĺ—č–ľ –ł –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—ā—Ć –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ —Ą—É–Ĺ–ļ—Ü–ł–ł.

–ü—Ä–ł –ļ–į–∂–ī–ĺ–ľ –∑–į–Ņ—É—Ā–ļ–Ķ —ā—Ä–ĺ—Ź–Ĺ —Ā–ĺ–Ī–ł—Ä–į–Ķ—ā –ł –Ņ–Ķ—Ä–Ķ–ī–į–Ķ—ā –Ĺ–į —É–Ņ—Ä–į–≤–Ľ—Ź—é—Č–ł–Ļ —Ā–Ķ—Ä–≤–Ķ—Ä —Ā–Ľ–Ķ–ī—É—é—Č–ł–Ķ –ī–į–Ĺ–Ĺ—č–Ķ:

- —É—á–Ķ—ā–Ĺ—č–Ķ –∑–į–Ņ–ł—Ā–ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź –ł –Ķ–≥–ĺ –Ĺ–ĺ–ľ–Ķ—Ä –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ–ĺ–≥–ĺ —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ–į;

- –ļ–ĺ–Ĺ—ā–į–ļ—ā—č –ł–∑ —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–Ĺ–ł–≥–ł;

- —ā–Ķ–ļ—É—Č—É—é –ī–į—ā—É;

- —ā–Ķ–ļ—É—Č—É—é –≥–Ķ–ĺ–Ľ–ĺ–ļ–į—Ü–ł—é;

- —Ā–≤–Ķ–ī–Ķ–Ĺ–ł—Ź –ĺ —Ö—Ä–į–Ĺ—Ź—Č–ł—Ö—Ā—Ź –Ĺ–į —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ —Ą–į–Ļ–Ľ–į—Ö;

- –≤–Ķ—Ä—Ā–ł—é –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź.

–ü—Ä–ł —ć—ā–ĺ–ľ –ĺ–Ĺ –ī—É–Ī–Ľ–ł—Ä—É–Ķ—ā —á–į—Ā—ā—Ć –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –Ņ—Ä–ł–Ĺ–į–ī–Ľ–Ķ–∂–į—Č–ł–Ļ –į—ā–į–ļ—É—é—Č–ł–ľ Telegram-–Ī–ĺ—ā. –Ě–į–Ņ—Ä–ł–ľ–Ķ—Ä, —ā—Ä–ĺ—Ź–Ĺ –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā –Ķ–ľ—É –ī–į–Ĺ–Ĺ—č–Ķ –ĺ –Ĺ–ĺ–≤—č—Ö –ļ–ĺ–ĺ—Ä–ī–ł–Ĺ–į—ā–į—Ö –Ņ—Ä–ł –ļ–į–∂–ī–ĺ–Ļ —Ā–ľ–Ķ–Ĺ–Ķ –ľ–Ķ—Ā—ā–ĺ–Ņ–ĺ–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į.

–ü–ĺ–Ľ—É—á–ł–≤ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ –ī–ĺ—Ā—ā—É–Ņ–Ĺ—č—Ö —Ą–į–Ļ–Ľ–į—Ö, –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł –ľ–ĺ–≥—É—ā –ī–į—ā—Ć —ā—Ä–ĺ—Ź–Ĺ—É –ļ–ĺ–ľ–į–Ĺ–ī—É –∑–į–≥—Ä—É–∑–ł—ā—Ć –ł –∑–į–Ņ—É—Ā—ā–ł—ā—Ć –≤—Ā–Ņ–ĺ–ľ–ĺ–≥–į—ā–Ķ–Ľ—Ć–Ĺ—č–Ķ –ľ–ĺ–ī—É–Ľ–ł, —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é –ļ–ĺ—ā–ĺ—Ä—č—Ö —ā–ĺ—ā —Ā–ľ–ĺ–∂–Ķ—ā –Ņ–ĺ—Ö–ł—Č–į—ā—Ć –Ĺ—É–∂–Ĺ—č–Ķ —Ą–į–Ļ–Ľ—č. –ü—Ä–ĺ–≤–Ķ–ī–Ķ–Ĺ–Ĺ—č–Ļ –į–Ĺ–į–Ľ–ł–∑ –Ņ–ĺ–ļ–į–∑–į–Ľ, —á—ā–ĺ —Ā–ĺ–∑–ī–į—ā–Ķ–Ľ–Ķ–Ļ —ą–Ņ–ł–ĺ–Ĺ–į –≤ —á–į—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā—É—é—ā –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ—č–Ķ –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā—č, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł –Ņ–Ķ—Ä–Ķ–ī–į—é—ā —á–Ķ—Ä–Ķ–∑ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä—č Telegram –ł WhatsApp, –į —ā–į–ļ–∂–Ķ —Ą–į–Ļ–Ľ –∂—É—Ä–Ĺ–į–Ľ–į –Ľ–ĺ–ļ–į—Ü–ł–Ļ locLog, —Ā–ĺ–∑–ī–į–≤–į–Ķ–ľ—č–Ļ –Ĺ–Ķ–Ņ–ĺ—Ā—Ä–Ķ–ī—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–ĺ–Ļ Alpine Quest.

–Ę–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ, Android.Spy.1292.origin –Ĺ–Ķ —ā–ĺ–Ľ—Ć–ļ–ĺ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā —Ā–Ľ–Ķ–ī–ł—ā—Ć –∑–į –ľ–Ķ—Ā—ā–ĺ–Ņ–ĺ–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ–ľ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ, –Ĺ–ĺ –ł –Ņ–ĺ—Ö–ł—Č–į—ā—Ć –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ—č–Ķ —Ą–į–Ļ–Ľ—č. –ü—Ä–ł —ć—ā–ĺ–ľ –Ķ–≥–ĺ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć —Ä–į—Ā—ą–ł—Ä–Ķ–Ĺ–į —á–Ķ—Ä–Ķ–∑ –∑–į–≥—Ä—É–∑–ļ—É –Ĺ–ĺ–≤—č—Ö –ľ–ĺ–ī—É–Ľ–Ķ–Ļ, –≤ —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā–Ķ —á–Ķ–≥–ĺ –ĺ–Ĺ —Ā–ľ–ĺ–∂–Ķ—ā –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—ā—Ć –Ī–ĺ–Ľ–Ķ–Ķ —ą–ł—Ä–ĺ–ļ–ł–Ļ —Ā–Ņ–Ķ–ļ—ā—Ä –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –ī–Ķ–Ļ—Ā—ā–≤–ł–Ļ.

–°–Ņ–Ķ—Ü–ł–į–Ľ–ł—Ā—ā—č –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī—É—é—ā —É—Ā—ā–į–Ĺ–į–≤–Ľ–ł–≤–į—ā—Ć Android-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź —ā–ĺ–Ľ—Ć–ļ–ĺ –ł–∑ –Ņ—Ä–ĺ–≤–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ĺ–≤, —ā–į–ļ–ł—Ö –ļ–į–ļ –ĺ—Ą–ł—Ü–ł–į–Ľ—Ć–Ĺ—č–Ķ –ļ–į—ā–į–Ľ–ĺ–≥–ł –ü–ě, –ł –Ĺ–Ķ –∑–į–≥—Ä—É–∂–į—ā—Ć –ł—Ö –ł–∑ Telegram-–ļ–į–Ĺ–į–Ľ–ĺ–≤ –ł–Ľ–ł —Ā —Ā–ĺ–ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ—č—Ö —Ā–į–Ļ—ā–ĺ–≤ ‚ÄĒ –ĺ—Ā–ĺ–Ī–Ķ–Ĺ–Ĺ–ĺ –Ķ—Ā–Ľ–ł —Ä–Ķ—á—Ć –ł–ī–Ķ—ā –ĺ —Ź–ļ–ĺ–Ī—č —Ā–≤–ĺ–Ī–ĺ–ī–Ĺ–ĺ –ī–ĺ—Ā—ā—É–Ņ–Ĺ—č—Ö –Ņ–Ľ–į—ā–Ĺ—č—Ö –≤–Ķ—Ä—Ā–ł—Ź—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ. –ü—Ä–ł —ć—ā–ĺ–ľ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –ĺ–Ī—Ä–į—Č–į—ā—Ć –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ –Ĺ–į —ā–ĺ, –ĺ—ā –ł–ľ–Ķ–Ĺ–ł –ļ–ĺ–≥–ĺ —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź—é—ā—Ā—Ź –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā—É—é—Č–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, –Ņ–ĺ—Ā–ļ–ĺ–Ľ—Ć–ļ—É –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł —á–į—Ā—ā–ĺ –ľ–į—Ā–ļ–ł—Ä—É—é—ā—Ā—Ź –Ņ–ĺ–ī –Ĺ–į—Ā—ā–ĺ—Ź—Č–ł—Ö —Ä–į–∑—Ä–į–Ī–ĺ—ā—á–ł–ļ–ĺ–≤, –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—Ź –ī–Ľ—Ź —ć—ā–ĺ–≥–ĺ –Ņ–ĺ—Ö–ĺ–∂–ł–Ķ –ł–ľ–Ķ–Ĺ–į –ł –Ľ–ĺ–≥–ĺ—ā–ł–Ņ—č.

–Ē–Ľ—Ź –∑–į—Č–ł—ā—č Android-—É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–ĺ–ľ. Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ –ī–Ķ—ā–Ķ–ļ—ā–ł—Ä—É–Ķ—ā –ł —É–ī–į–Ľ—Ź–Ķ—ā —ā—Ä–ĺ—Ź–Ĺ–į Android.Spy.1292.origin, –Ņ–ĺ—ć—ā–ĺ–ľ—É –ī–Ľ—Ź –Ĺ–į—ą–ł—Ö –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –ĺ–Ĺ –ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ĺ–Ķ –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź–Ķ—ā.

–ė–Ĺ–ī–ł–ļ–į—ā–ĺ—Ä—č –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–Ķ—ā–į—Ü–ł–ł

–ü–ĺ–ī—Ä–ĺ–Ī–Ĺ–Ķ–Ķ –ĺ–Ī Android.Spy.1292.origin

-

–ě –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā–ł –ĺ–Ī–Ĺ–ĺ–≤–ł—ā—Ć Dr.Web Enterprise Security Suite –ī–ĺ –≤–Ķ—Ä—Ā–ł–ł 13

18 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

–ü–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ Dr.Web Enterprise Security Suite (ESS) –Ĺ–į—Ā—ā–ĺ—Ź—ā–Ķ–Ľ—Ć–Ĺ–ĺ —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī–ĺ–≤–į–Ĺ–ĺ –ĺ–Ņ–Ķ—Ä–į—ā–ł–≤–Ĺ–ĺ –ĺ–Ī–Ĺ–ĺ–≤–ł—ā—Ć –Ņ—Ä–ĺ–ī—É–ļ—ā –ī–ĺ –≤–Ķ—Ä—Ā–ł–ł 13. –ü–Ķ—Ä–Ķ—Ö–ĺ–ī –Ĺ–į –Ĺ–ĺ–≤—É—é –≤–Ķ—Ä—Ā–ł—é –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł—ā –Ņ–ĺ–Ľ–Ĺ–ĺ—Ü–Ķ–Ĺ–Ĺ—É—é –∑–į—Č–ł—ā—É –ł —Ä–Ķ–≥—É–Ľ—Ź—Ä–Ĺ—č–Ķ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā–ĺ–≤.

–° 30 —Ź–Ĺ–≤–į—Ä—Ź 2024 Dr.Web Enterprise Security Suite –≤–Ķ—Ä—Ā–ł—Ź 12 –Ĺ–į—Ö–ĺ–ī–ł—ā—Ā—Ź –≤ —Ā–ĺ—Ā—ā–ĺ—Ź–Ĺ–ł–ł –ĺ–≥—Ä–į–Ĺ–ł—á–Ķ–Ĺ–Ĺ–ĺ–Ļ –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ļ–ł. –≠—ā–ĺ –ĺ–∑–Ĺ–į—á–į–Ķ—ā, —á—ā–ĺ –≤—č–Ņ—É—Ā–ļ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā–ĺ–≤ –ī–Ľ—Ź ESS –≤–Ķ—Ä—Ā–ł–ł 12 –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć –Ņ—Ä–Ķ–ļ—Ä–į—Č–Ķ–Ĺ –≤ –Ľ—é–Ī–ĺ–Ļ –ľ–ĺ–ľ–Ķ–Ĺ—ā –Ī–Ķ–∑ –ī–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ–≥–ĺ –ĺ–Ņ–ĺ–≤–Ķ—Č–Ķ–Ĺ–ł—Ź, –į —Ä–Ķ–≥—É–Ľ—Ź—Ä–Ĺ—č–Ļ –≤—č–Ņ—É—Ā–ļ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ –Ī—É–ī–Ķ—ā –Ņ—Ä–ĺ–ī–ĺ–Ľ–∂–į—ā—Ć—Ā—Ź —ā–ĺ–Ľ—Ć–ļ–ĺ –ī–Ľ—Ź –Ī–į–∑ –≤–ł—Ä—É—Ā–Ĺ—č—Ö —Ā–ł–≥–Ĺ–į—ā—É—Ä. –Ę–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ, –Ņ–ĺ—Ā–Ľ–Ķ –Ņ—Ä–Ķ–ļ—Ä–į—Č–Ķ–Ĺ–ł—Ź –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć —Ā—Ä–Ķ–ī—Ā—ā–≤–į –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā—č –ī–Ľ—Ź —Ä–į–Ī–ĺ—á–ł—Ö —Ā—ā–į–Ĺ—Ü–ł–Ļ –ł —Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤ —Ā–ĺ—Ö—Ä–į–Ĺ–ł—ā—Ā—Ź, –Ĺ–ĺ —É—Ä–ĺ–≤–Ķ–Ĺ—Ć –∑–į—Č–ł—ā—č –ĺ—ā —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č—Ö —É–≥—Ä–ĺ–∑ –Ī—É–ī–Ķ—ā –Ņ–ĺ—Ā—ā–Ķ–Ņ–Ķ–Ĺ–Ĺ–ĺ —Ā–Ĺ–ł–∂–į—ā—Ć—Ā—Ź –≤–≤–ł–ī—É –Ņ—Ä–Ķ–ļ—Ä–į—Č–Ķ–Ĺ–ł—Ź –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā–ĺ–≤.

–ü—Ä–ĺ—Ü–Ķ—Ā—Ā –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –Ņ—Ä–ĺ—Ö–ĺ–ī–ł—ā –į–≤—ā–ĺ–ľ–į—ā–ł—á–Ķ—Ā–ļ–ł —Ā—Ä–Ķ–ī—Ā—ā–≤–į–ľ–ł —Ü–Ķ–Ĺ—ā—Ä–į —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź. –ü–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—é –ī–ĺ—Ā—ā–į—ā–ĺ—á–Ĺ–ĺ –≤—č–Ņ–ĺ–Ľ–Ĺ–ł—ā—Ć –ī–Ķ–Ļ—Ā—ā–≤–ł—Ź, –ĺ–Ņ–ł—Ā–į–Ĺ–Ĺ—č–Ķ –≤ –ł–Ĺ—Ā—ā—Ä—É–ļ—Ü–ł–ł.

–ź–Ľ–≥–ĺ—Ä–ł—ā–ľ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź: —Ā–Ĺ–į—á–į–Ľ–į –ĺ–Ī–Ĺ–ĺ–≤–Ľ—Ź–Ķ—ā—Ā—Ź —Ā–į–ľ —Ü–Ķ–Ĺ—ā—Ä —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź, –∑–į—ā–Ķ–ľ –į–≤—ā–ĺ–ľ–į—ā–ł—á–Ķ—Ā–ļ–ł –Ņ—Ä–ĺ–ł—Ā—Ö–ĺ–ī–ł—ā –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ķ –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā–ĺ–≤ –Ĺ–į –ļ–ĺ–Ĺ–Ķ—á–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į—Ö (—Ä–į–Ī–ĺ—á–ł—Ö —Ā—ā–į–Ĺ—Ü–ł—Ź—Ö –ł —Ā–Ķ—Ä–≤–Ķ—Ä–į—Ö). –í —Ā–Ľ—É—á–į–Ķ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł—Ź –ł–Ķ—Ä–į—Ä—Ö–ł–ł —Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤ –ł–Ľ–ł –ļ–Ľ–į—Ā—ā–Ķ—Ä–į –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ķ —Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā—Ć –Ņ–ĺ –ĺ—á–Ķ—Ä–Ķ–ī–ł, –Ņ—Ä–Ķ–ī–≤–į—Ä–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ –ĺ—ā–ļ–Ľ—é—á–ł–≤ –ł–Ķ—Ä–į—Ä—Ö–ł—á–Ķ—Ā–ļ—É—é —Ā–≤—Ź–∑—Ć –ł–Ľ–ł –ļ–Ľ–į—Ā—ā–Ķ—Ä. –ü–ĺ—Ā–Ľ–Ķ –∑–į–≤–Ķ—Ä—ą–Ķ–Ĺ–ł—Ź –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –ļ–į–∂–ī–ĺ–≥–ĺ –ł–∑ —Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤, –ł–Ķ—Ä–į—Ä—Ö–ł—á–Ķ—Ā–ļ–ł–Ķ —Ā–≤—Ź–∑–ł (–ł–Ľ–ł –ļ–Ľ–į—Ā—ā–Ķ—Ä) –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –≤–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć.

–Ę–į–ļ–∂–Ķ –Ĺ–į–Ņ–ĺ–ľ–ł–Ĺ–į–Ķ–ľ, —á—ā–ĺ —Ā 30 —Ź–Ĺ–≤–į—Ä—Ź 2026 –≥–ĺ–ī–į Dr.Web Enterprise Security Suite –≤ –≤–Ķ—Ä—Ā–ł–ł 12 –Ņ–Ķ—Ä–Ķ—Ö–ĺ–ī–ł—ā –≤ —Ą–į–∑—É –Ī–į–∑–ĺ–≤–ĺ–Ļ –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ļ–ł - —ć—ā–ĺ –ĺ–∑–Ĺ–į—á–į–Ķ—ā, —á—ā–ĺ –≤—č–Ņ—É—Ā–ļ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā–ĺ–≤ –ī–Ľ—Ź –Ĺ–Ķ–Ķ –Ņ—Ä–Ķ–ļ—Ä–į—ā–ł—ā—Ā—Ź –Ĺ–Ķ –Ņ–ĺ–∑–ī–Ĺ–Ķ–Ķ —ć—ā–ĺ–Ļ –ī–į—ā—č. –Ě–Ķ –Ņ–ĺ–ī–≤–Ķ—Ä–≥–į–Ļ—ā–Ķ –ĺ–Ī–ĺ—Ä—É–ī–ĺ–≤–į–Ĺ–ł–Ķ –ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤–ł—Ä—É—Ā–Ĺ–ĺ–≥–ĺ –∑–į—Ä–į–∂–Ķ–Ĺ–ł—Ź, –ĺ–Ī–Ĺ–ĺ–≤–ł—ā–Ķ —Ā–≤–ĺ–Ļ —Ü–Ķ–Ĺ—ā—Ä —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź Dr.Web –ī–ĺ –≤–Ķ—Ä—Ā–ł–ł 13.

-

–ź–ļ—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ –Ņ—Ä–Ķ–ī–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –Ņ—Ä–ĺ–ī—É–ļ—ā–ĺ–≤ Dr.Web —Ā–ĺ —Ā–ļ–ł–ī–ļ–ĺ–Ļ 10%: 1+1 = –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć + –≤—č–≥–ĺ–ī–į!

15 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

–ö–ĺ–ľ–Ņ–į–Ĺ–ł—Ź ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ –ĺ–Ī—ä—Ź–≤–Ľ—Ź–Ķ—ā –ĺ —Ā—ā–į—Ä—ā–Ķ –Ĺ–ĺ–≤–ĺ–Ļ –į–ļ—Ü–ł–ł: –ī–ĺ 31 –ī–Ķ–ļ–į–Ī—Ä—Ź 2025 –≥–ĺ–ī–į –≤—Ā–Ķ –∂–Ķ–Ľ–į—é—Č–ł–Ķ —Ā–ľ–ĺ–≥—É—ā –Ņ—Ä–ł–ĺ–Ī—Ä–Ķ—Ā—ā–ł –ī–≤–į –Ņ—Ä–ĺ–ī—É–ļ—ā–į ‚ÄĒ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –ł –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ–ĺ–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ –ī–Ľ—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ī–Ķ—ā–Ķ–Ļ –ł –≤–∑—Ä–ĺ—Ā–Ľ—č—Ö –≤ —Ü–ł—Ą—Ä–ĺ–≤–ĺ–ľ –Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ā—ā–≤–Ķ Dr.Web Family Security —Ā–ĺ —Ā–ļ–ł–ī–ļ–ĺ–Ļ 10%!

–ü—Ä–Ķ–ī–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ –ī–Ķ–Ļ—Ā—ā–≤—É–Ķ—ā –Ņ—Ä–ł –Ķ–ī–ł–Ĺ–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ–Ļ –Ņ–ĺ–ļ—É–Ņ–ļ–Ķ –ĺ–Ī–ĺ–ł—Ö –Ņ—Ä–ĺ–ī—É–ļ—ā–ĺ–≤ –ł –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā —Ā –≤—č–≥–ĺ–ī–ĺ–Ļ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł—ā—Ć –Ĺ–Ķ —ā–ĺ–Ľ—Ć–ļ–ĺ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ—É—é —Ä–į–Ī–ĺ—ā—É –ł –ĺ—ā–ī—č—Ö —Ā Android-–≥–į–ī–∂–Ķ—ā–ĺ–ľ, –Ĺ–ĺ –ł –Ī—č—ā—Ć —Ā–Ņ–ĺ–ļ–ĺ–Ļ–Ĺ—č–ľ–ł –∑–į —ā–ĺ, —á—ā–ĺ –≤–į—ą–ł–ľ –Ī–Ľ–ł–∑–ļ–ł–ľ –Ĺ–ł—á–Ķ–≥–ĺ –Ĺ–Ķ —É–≥—Ä–ĺ–∂–į–Ķ—ā –Ņ—Ä–ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–ł –ł–ľ–ł –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤.

–í —ā–ĺ –≤—Ä–Ķ–ľ—Ź –ļ–į–ļ Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –∑–į—Č–ł—ā–ł—ā —Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ –ł–Ľ–ł –Ņ–Ľ–į–Ĺ—ą–Ķ—ā –ĺ—ā –≤—Ā–Ķ—Ö —ā–ł–Ņ–ĺ–≤ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č—Ö Android-—É–≥—Ä–ĺ–∑, –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—ā–ł—ā –Ņ–ĺ—Ö–ł—Č–Ķ–Ĺ–ł–Ķ –≤–į—ą–ł—Ö –Ņ–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö –ł –ī–Ķ–Ĺ–Ķ–≥ –ł —É–Ī–Ķ—Ä–Ķ–∂–Ķ—ā –ĺ—ā –Ņ–ĺ—Ā–Ķ—Č–Ķ–Ĺ–ł—Ź –ĺ–Ņ–į—Ā–Ĺ—č—Ö –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā-—Ä–Ķ—Ā—É—Ä—Ā–ĺ–≤, –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ Dr.Web Family Security –Ņ–ĺ–∑–≤–ĺ–Ľ–ł—ā –≤–į–ľ –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ–ł—Ä–ĺ–≤–į—ā—Ć —Ā–Ķ—ā–Ķ–≤—É—é –į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć —Ä–Ķ–Ī–Ķ–Ĺ–ļ–į –ł–Ľ–ł –Ņ–ĺ–∂–ł–Ľ–ĺ–≥–ĺ —Ä–ĺ–ī—Ā—ā–≤–Ķ–Ĺ–Ĺ–ł–ļ–į, —É–Ī–Ķ—Ä–Ķ–≥–į—Ź –ĺ—ā –Ņ–ĺ—ā—Ä–Ķ–Ī–Ľ–Ķ–Ĺ–ł—Ź –Ĺ–Ķ–∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ–≥–ĺ –ļ–ĺ–Ĺ—ā–Ķ–Ĺ—ā–į –ł –ĺ–Ī—Č–Ķ–Ĺ–ł—Ź —Ā–ĺ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–į–ľ–ł –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā–Ķ.

–í–ľ–Ķ—Ā—ā–Ķ —Ā —ā–Ķ–ľ —É–≤–Ķ–ī–ĺ–ľ–Ľ—Ź–Ķ–ľ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –ĺ –Ņ—Ä–ĺ–ī–Ľ–Ķ–Ĺ–ł–ł –Ķ—Č–Ķ –ĺ–ī–Ĺ–ĺ–Ļ –Ĺ–į—ą–Ķ–Ļ –į–ļ—Ü–ł–ł: –ļ—É–Ņ–ł—ā—Ć —Ā–ĺ —Ā–ļ–ł–ī–ļ–ĺ–Ļ 10% –≥–ĺ–ī–ĺ–≤—č–Ķ –Ľ–ł—Ü–Ķ–Ĺ–∑–ł–ł Dr.Web Security Space –ł Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –ľ–ĺ–∂–Ĺ–ĺ –Ī—É–ī–Ķ—ā –ī–ĺ 31 –ī–Ķ–ļ–į–Ī—Ä—Ź 2025 –≥–ĺ–ī–į –≤–ļ–Ľ—é—á–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ.

-

–í–ĺ—ā –ł –Ņ–ĺ–≥–ĺ–≤–ĺ—Ä–ł–Ľ–ł: —á—ā–ĺ —Ā–≤—Ź–∑—č–≤–į–Ķ—ā —Ā–ĺ–ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ–≥–ĺ –ļ–į—á–Ķ—Ā—ā–≤–į Android-—Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ—č, WhatsApp –ł –ļ—Ä–į–∂—É –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā—č?

14 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

–° –ļ–į–∂–ī—č–ľ –≥–ĺ–ī–ĺ–ľ –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā—č —Ā—ā–į–Ĺ–ĺ–≤—Ź—ā—Ā—Ź –≤—Ā–Ķ –Ī–ĺ–Ľ–Ķ–Ķ –Ņ—Ä–ł–≤—č—á–Ĺ—č–ľ –ľ–Ķ—ā–ĺ–ī–ĺ–ľ –ĺ–Ņ–Ľ–į—ā—č. –ü–ĺ –ī–į–Ĺ–Ĺ—č–ľ –Ĺ–į 2023 –≥–ĺ–ī –≤ —Ä–į–∑–≤–ł—ā—č—Ö —Ā—ā—Ä–į–Ĺ–į—Ö –Ņ—Ä–ł–ľ–Ķ—Ä–Ĺ–ĺ 20% –Ĺ–į—Ā–Ķ–Ľ–Ķ–Ĺ–ł—Ź –ļ–ĺ–≥–ī–į-–Ľ–ł–Ī–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ľ–ł —ā–į–ļ–ł–Ķ —Ā—Ä–Ķ–ī—Ā—ā–≤–į –Ņ–Ľ–į—ā–Ķ–∂–į, –į –≤ —Ä–į–∑–≤–ł–≤–į—é—Č–ł—Ö—Ā—Ź —Ā—ā—Ä–į–Ĺ–į—Ö, –≥–ī–Ķ –Ī–į–Ĺ–ļ–ĺ–≤—Ā–ļ–ł–Ļ —Ā–Ķ–ļ—ā–ĺ—Ä –Ĺ–Ķ –ĺ—ā–≤–Ķ—á–į–Ķ—ā –Ņ–ĺ—ā—Ä–Ķ–Ī–Ĺ–ĺ—Ā—ā—Ź–ľ –Ĺ–į—Ā–Ķ–Ľ–Ķ–Ĺ–ł—Ź, —á–ł—Ā–Ľ–ĺ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā –ī–ĺ—Ā—ā–ł–≥–į–Ķ—ā –Ķ—Č–Ķ –Ī–ĺ–Ľ—Ć—ą–ł—Ö –∑–Ĺ–į—á–Ķ–Ĺ–ł–Ļ. –í —Ä–Ķ–Ļ—ā–ł–Ĺ–≥–į—Ö –Ņ—Ä–ł–Ĺ—Ź—ā–ł—Ź –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā –Ņ–ĺ –ļ–ĺ–Ľ–ł—á–Ķ—Ā—ā–≤—É –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –†–ĺ—Ā—Ā–ł—Ź –Ĺ–į—Ö–ĺ–ī–ł—ā—Ā—Ź –≤ –Ņ–Ķ—Ä–≤–ĺ–Ļ –ī–Ķ—Ā—Ź—ā–ļ–Ķ —Ā—ā—Ä–į–Ĺ. –ź–Ĺ–ĺ–Ĺ–ł–ľ–Ĺ–ĺ—Ā—ā—Ć –ł –Ī—č—Ā—ā—Ä–ĺ—ā–į –Ņ–Ľ–į—ā–Ķ–∂–Ķ–Ļ, –≥–Ľ–ĺ–Ī–į–Ľ—Ć–Ĺ—č–Ļ –ī–ĺ—Ā—ā—É–Ņ –ł –Ĺ–ł–∑–ļ–ł–Ķ –ļ–ĺ–ľ–ł—Ā—Ā–ł–ł –∑–į –Ņ–Ķ—Ä–Ķ–≤–ĺ–ī—č —Ź–≤–Ľ—Ź—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–ľ–ł –Ņ—Ä–Ķ–ł–ľ—É—Č–Ķ—Ā—ā–≤–į–ľ–ł, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –Ņ—Ä–ł–≤–Ľ–Ķ–ļ–į—é—ā —Ä—Ź–ī–ĺ–≤—č—Ö –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ. –ź –ī–Ľ—Ź –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –ĺ—Ā–ĺ–Ī—č–Ļ –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź—é—ā –Ĺ–Ķ–ĺ–Ī—Ä–į—ā–ł–ľ–ĺ—Ā—ā—Ć —ā—Ä–į–Ĺ–∑–į–ļ—Ü–ł–Ļ, –ĺ—ā—Ā—É—ā—Ā—ā–≤–ł–Ķ —Ä–Ķ–≥—É–Ľ—Ź—Ü–ł–ł –ł –Ĺ–Ķ–ī–ĺ—Ā—ā–į—ā–ĺ–ļ –∑–Ĺ–į–Ĺ–ł–Ļ —É –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –≤–≤–ł–ī—É –ĺ—ā–Ĺ–ĺ—Ā–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ļ –Ĺ–ĺ–≤–ł–∑–Ĺ—č –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā–Ĺ–ĺ–Ļ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł, —á—ā–ĺ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā —Ä–Ķ–į–Ľ–ł–∑–ĺ–≤—č–≤–į—ā—Ć —Ā–į–ľ—č–Ķ —Ä–į–∑–Ĺ–ĺ–ĺ–Ī—Ä–į–∑–Ĺ—č–Ķ —Ā—Ö–Ķ–ľ—č –Ĺ–Ķ–∑–į–ļ–ĺ–Ĺ–Ĺ–ĺ–≥–ĺ –ĺ–Ī–ĺ–≥–į—Č–Ķ–Ĺ–ł—Ź.

–° –ł—é–Ĺ—Ź 2024 –≥–ĺ–ī–į –≤ –≤–ł—Ä—É—Ā–Ĺ—É—é –Ľ–į–Ī–ĺ—Ä–į—ā–ĺ—Ä–ł—é ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ –Ĺ–į—á–į–Ľ–ł –Ņ–ĺ—Ā—ā—É–Ņ–į—ā—Ć —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –ĺ—ā –Ĺ–į—ą–ł—Ö –ļ–Ľ–ł–Ķ–Ĺ—ā–ĺ–≤, –ļ–ĺ—ā–ĺ—Ä—č–Ķ —É—Ā—ā–į–Ĺ–ĺ–≤–ł–Ľ–ł –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā Dr.Web Security Space –Ĺ–į —Ā–≤–Ķ–∂–Ķ–Ņ—Ä–ł–ĺ–Ī—Ä–Ķ—ā–Ķ–Ĺ–Ĺ—č–Ķ —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ—č —Ā –ě–° Android. –ü—Ä–ł —Ā–ļ–į–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–ł–ł —Ā–ł—Ā—ā–Ķ–ľ–Ĺ–ĺ–≥–ĺ —Ä–į–∑–ī–Ķ–Ľ–į –Ņ—Ä–ĺ—ą–ł–≤–ļ–ł –Ī—č–Ľ–ĺ –≤—č—Ź–≤–Ľ–Ķ–Ĺ–ĺ –Ņ–ĺ–ī–ĺ–∑—Ä–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ, –∑–į–ľ–į—Ā–ļ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ķ –Ņ–ĺ–ī –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä WhatsApp (–Ņ—Ä–ł–Ĺ–į–ī–Ľ–Ķ–∂–ł—ā –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł Meta, –Ņ—Ä–ł–∑–Ĺ–į–Ĺ–Ĺ–ĺ–Ļ —ć–ļ—Ā—ā—Ä–Ķ–ľ–ł—Ā—ā—Ā–ļ–ĺ–Ļ –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–Ķ–Ļ –ł –∑–į–Ņ—Ä–Ķ—Č–Ķ–Ĺ–Ĺ–ĺ–Ļ –≤ –†–§). –í —Ö–ĺ–ī–Ķ –ł—Ā—Ā–Ľ–Ķ–ī–ĺ–≤–į–Ĺ–ł—Ź, –Ņ—Ä–ĺ–≤–Ķ–ī–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –Ĺ–į—ą–ł–ľ–ł –į–Ĺ–į–Ľ–ł—ā–ł–ļ–į–ľ–ł, –Ī—č–Ľ–ĺ —É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ĺ, —á—ā–ĺ —ć—ā–ł —Ā–Ľ—É—á–į–ł ‚ÄĒ –Ĺ–Ķ –Ķ–ī–ł–Ĺ–ł—á–Ĺ—č–Ķ: –ĺ–Ĺ–ł —Ā–≤–ł–ī–Ķ—ā–Ķ–Ľ—Ć—Ā—ā–≤—É—é—ā –ĺ –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ĺ–Ļ —Ü–Ķ–Ņ–ĺ—á–ļ–Ķ –≤ —Ä–į–ľ–ļ–į—Ö –ļ–į–ľ–Ņ–į–Ĺ–ł–ł –Ņ–ĺ –ļ—Ä–į–∂–Ķ –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā –ľ–Ķ—ā–ĺ–ī–ĺ–ľ –ļ–Ľ–ł–Ņ–Ņ–ł–Ĺ–≥–į.

–ö–Ľ–ł–Ņ–Ņ–ł–Ĺ–≥ ‚ÄĒ —ć—ā–ĺ –ļ—Ä–į–∂–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –Ņ—É—ā–Ķ–ľ –Ņ–Ķ—Ä–Ķ—Ö–≤–į—ā–į –ł/–ł–Ľ–ł –Ņ–ĺ–ī–ľ–Ķ–Ĺ—č –ī–į–Ĺ–Ĺ—č—Ö, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ć –ļ–ĺ–Ņ–ł—Ä—É–Ķ—ā –≤ –Ī—É—Ą–Ķ—Ä –ĺ–Ī–ľ–Ķ–Ĺ–į. –Ě–į–ł–Ī–ĺ–Ľ–Ķ–Ķ —á–į—Ā—ā–ĺ –ļ–Ľ–ł–Ņ–Ņ–Ķ—Ä—č –Ĺ–į—Ü–Ķ–Ľ–Ķ–Ĺ—č –Ĺ–į –Ņ–ĺ–ł—Ā–ļ –≤ –Ī—É—Ą–Ķ—Ä–Ķ –ĺ–Ī–ľ–Ķ–Ĺ–į –Ņ–ĺ—Ā–Ľ–Ķ–ī–ĺ–≤–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā–Ķ–Ļ —Ā–ł–ľ–≤–ĺ–Ľ–ĺ–≤, —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É—é—Č–ł—Ö –į–ī—Ä–Ķ—Ā–į–ľ –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤. –í —Ā—Ä–Ķ–ī–Ĺ–Ķ–ľ —ā–į–ļ–ł–Ķ —Ā—ā—Ä–ĺ–ļ–ł —Ā–ĺ–ī–Ķ—Ä–∂–į—ā –ĺ—ā 25 –ī–ĺ 42 —Ā–ł–ľ–≤–ĺ–Ľ–ĺ–≤. –Ē–Ľ—Ź —É–ī–ĺ–Ī—Ā—ā–≤–į —Ä–į–Ī–ĺ—ā—č —Ā —ā–į–ļ–ł–ľ–ł –ī–į–Ĺ–Ĺ—č–ľ–ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł –ĺ–Ī—č—á–Ĺ–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—ā —Ā—ā–į–Ĺ–ī–į—Ä—ā–Ĺ—č–Ķ –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ł ¬ę–ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į—ā—ƬĽ –ł ¬ę–≤—Ā—ā–į–≤–ł—ā—ƬĽ. –ö–Ľ–ł–Ņ–Ņ–Ķ—Ä –ľ–ĺ–∂–Ķ—ā –≤–ĺ—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź —ć—ā–ł–ľ, –Ņ–Ķ—Ä–Ķ—Ö–≤–į—ā–ł–≤ —Ā–ĺ–ī–Ķ—Ä–∂–ł–ľ–ĺ–Ķ –Ī—É—Ą–Ķ—Ä–į –ĺ–Ī–ľ–Ķ–Ĺ–į –ł –Ĺ–Ķ–∑–į–ľ–Ķ—ā–Ĺ–ĺ –Ņ–ĺ–ī–ľ–Ķ–Ĺ–ł–≤ –≤—Ā–Ķ –į–ī—Ä–Ķ—Ā–į –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā–Ĺ—č—Ö –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ –Ĺ–į —ā–Ķ, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –Ņ—Ä–ł–Ĺ–į–ī–Ľ–Ķ–∂–į—ā –ļ–ł–Ī–Ķ—Ä–Ņ—Ä–Ķ—Ā—ā—É–Ņ–Ĺ–ł–ļ–į–ľ.

–ė—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä–ĺ–≤, —ā—Ä–ĺ—Ź–Ĺ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –ļ–Ľ–ł–Ņ–Ņ–Ķ—Ä–į–ľ–ł –ī–Ľ—Ź –ļ—Ä–į–∂–ł —Ą–ł–Ĺ–į–Ĺ—Ā–ĺ–≤–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –Ĺ–Ķ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –Ĺ–ĺ–≤–ĺ–Ļ —ā–į–ļ—ā–ł–ļ–ĺ–Ļ –ī–Ľ—Ź —Ö–į–ļ–Ķ—Ä–ĺ–≤. –ě–ī–Ĺ–į –ł–∑ –Ņ–ĺ–ī–ĺ–Ī–Ĺ—č—Ö –ļ–į–ľ–Ņ–į–Ĺ–ł–Ļ –Ī—č–Ľ–į –≤—č—Ź–≤–Ľ–Ķ–Ĺ–į –Ķ—Č–Ķ –≤ 2023 –≥–ĺ–ī—É. –Ę–ĺ–≥–ī–į –≥—Ä—É–Ņ–Ņ–į –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ľ–į —Ä—Ź–ī –Ľ–Ķ–≥–ł—ā–ł–ľ–Ĺ—č—Ö –Ņ–Ľ–ĺ—Č–į–ī–ĺ–ļ, —ā–į–ļ–ł—Ö –ļ–į–ļ Youtube, –ī–Ľ—Ź —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ–Ķ–Ĺ–ł—Ź —Ā—Ā—č–Ľ–ĺ–ļ –Ĺ–į –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź Telegram –ł WhatsApp. –°—Ā—č–Ľ–ļ–ł —Ä–į–∑–ľ–Ķ—Č–į–Ľ–ł—Ā—Ć –≤ –ĺ–Ņ–ł—Ā–į–Ĺ–ł—Ź—Ö –ļ –≤–ł–ī–Ķ–ĺ. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ļ —Ü–Ķ–Ľ–Ķ–≤–ĺ–Ļ –į—É–ī–ł—ā–ĺ—Ä–ł–Ķ–Ļ –Ī—č–Ľ–ł –ļ–ł—ā–į–Ļ—Ā–ļ–ł–Ķ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –Ĺ–Ķ –ł–ľ–Ķ—é—ā –ī–ĺ—Ā—ā—É–Ņ–į –ļ –ł–Ĺ–ĺ—Ā—ā—Ä–į–Ĺ–Ĺ—č–ľ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä–į–ľ. –ź –Ņ–ĺ—Ā–ļ–ĺ–Ľ—Ć–ļ—É –ī–Ľ—Ź –ĺ–Ī—Ö–ĺ–ī–į –Ī–Ľ–ĺ–ļ–ł—Ä–ĺ–≤–ĺ–ļ –ĺ–Ĺ–ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—ā —Ä—Ź–ī —É—Ö–ł—Č—Ä–Ķ–Ĺ–ł–Ļ, –≤ —á–į—Ā—ā–Ĺ–ĺ—Ā—ā–ł —Ā–ļ–į—á–ł–≤–į–Ĺ–ł–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ —Ā –Ĺ–Ķ–ĺ—Ą–ł—Ü–ł–į–Ľ—Ć–Ĺ—č—Ö —Ā–į–Ļ—ā–ĺ–≤, —ā–ĺ —ā–į–ļ–į—Ź –ļ–į–ľ–Ņ–į–Ĺ–ł—Ź –Ņ–ĺ–Ľ—É—á–ł–Ľ–į –ī–ĺ–≤–ĺ–Ľ—Ć–Ĺ–ĺ –≤–Ĺ—É—ą–ł—ā–Ķ–Ľ—Ć–Ĺ—č–Ļ —Ä–į–∑–ľ–į—Ö.

–Ę–Ķ–Ņ–Ķ—Ä—Ć –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł —Ā–ľ–ĺ–≥–Ľ–ł –≤—č–Ļ—ā–ł –Ĺ–į –Ĺ–ĺ–≤—č–Ļ —É—Ä–ĺ–≤–Ķ–Ĺ—Ć –ł –Ņ–ĺ–Ľ—É—á–ł—ā—Ć –ī–ĺ—Ā—ā—É–Ņ –ļ —Ü–Ķ–Ņ–ĺ—á–ļ–Ķ –Ņ–ĺ—Ā—ā–į–≤–ĺ–ļ —Ä—Ź–ī–į –ļ–ł—ā–į–Ļ—Ā–ļ–ł—Ö –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā–Ķ–Ľ–Ķ–Ļ —Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ–ĺ–≤ –Ĺ–į –Ī–į–∑–Ķ –ě–° Android. –ė–ľ–Ķ–Ĺ–Ĺ–ĺ –Ņ—Ä–ĺ —ā–į–ļ–ł–Ķ —Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ—č –ł –Ņ–ĺ—Ā—ā—É–Ņ–ł–Ľ–ł —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –≤ –≤–ł—Ä—É—Ā–Ĺ—É—é –Ľ–į–Ī–ĺ—Ä–į—ā–ĺ—Ä–ł—é ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ. –ú–ĺ—ą–Ķ–Ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –Ī—č–Ľ–ł –ĺ–Ī–Ĺ–į—Ä—É–∂–Ķ–Ĺ—č –Ĺ–Ķ–Ņ–ĺ—Ā—Ä–Ķ–ī—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ –≤ —Ā–ĺ—Ā—ā–į–≤–Ķ –Ņ—Ä–Ķ–ī—É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –Ĺ–į —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ–Ķ –ü–ě: –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ļ –ļ–ĺ–ī –Ī—č–Ľ –ī–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ –ļ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä—É WhatsApp.

–ě—ā–ľ–Ķ—ā–ł–ľ, —á—ā–ĺ –≤ –Ī–ĺ–Ľ—Ć—ą–ł–Ĺ—Ā—ā–≤–Ķ —Ā–Ľ—É—á–į–Ķ–≤ —Ā–ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–Ķ—ā–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į –Ī—č–Ľ–ł –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ–Ķ–Ĺ—č –≤ –Ĺ–ł–∂–Ĺ–Ķ–ľ —Ü–Ķ–Ĺ–ĺ–≤–ĺ–ľ –ī–ł–į–Ņ–į–∑–ĺ–Ĺ–Ķ –ł –ł–ľ–Ķ–Ľ–ł –Ĺ–į–∑–≤–į–Ĺ–ł—Ź, —Ā–ĺ–∑–≤—É—á–Ĺ—č–Ķ —Ā –ľ–ĺ–ī–Ķ–Ľ—Ź–ľ–ł –ł–∑–≤–Ķ—Ā—ā–Ĺ—č—Ö –Ī—Ä–Ķ–Ĺ–ī–ĺ–≤: S23 Ultra, Note 13 Pro, P70 Ultra –ł —ā–į–ļ –ī–į–Ľ–Ķ–Ķ. –ü—Ä–ł —ć—ā–ĺ–ľ –ł—Ö —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ —Ö–į—Ä–į–ļ—ā–Ķ—Ä–ł—Ā—ā–ł–ļ–ł –Ī—č–Ľ–ł –ī–į–Ľ–Ķ–ļ–ł –ĺ—ā –∑–į—Ź–≤–Ľ–Ķ–Ĺ–Ĺ—č—Ö. –Ē–Ķ–Ľ–ĺ –≤ —ā–ĺ–ľ, —á—ā–ĺ –≤ —Ā–ĺ—Ā—ā–į–≤ –Ņ—Ä–ĺ—ą–ł–≤–ļ–ł –≤—Ö–ĺ–ī–ł–Ľ–ĺ —Ā–ļ—Ä—č—ā–ĺ–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ, –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź—é—Č–Ķ–Ķ —Ā –Ľ–Ķ–≥–ļ–ĺ—Ā—ā—Ć—é –ł–∑–ľ–Ķ–Ĺ–ł—ā—Ć –≤—Ā—é –ĺ—ā–ĺ–Ī—Ä–į–∂–į–Ķ–ľ—É—é —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ—É—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ–Ī —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ –Ĺ–Ķ —ā–ĺ–Ľ—Ć–ļ–ĺ –≤ —Ā–ł—Ā—ā–Ķ–ľ–Ĺ–ĺ–ľ –ľ–Ķ–Ĺ—é, –Ĺ–ĺ –ł –≤ –ĺ—ā—á–Ķ—ā–į—Ö —ā–į–ļ–ł—Ö –Ņ–ĺ–Ņ—É–Ľ—Ź—Ä–Ĺ—č—Ö –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ, –ļ–į–ļ AIDA64 –ł CPU-Z. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –Ĺ–Ķ—Ā–ľ–ĺ—ā—Ä—Ź –Ĺ–į —ā–ĺ, —á—ā–ĺ –≤ —Ä–į–∑–ī–Ķ–Ľ–Ķ ¬ę–ě–Ī —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ¬Ľ –Ī—č–Ľ–ĺ –∑–į—Ź–≤–Ľ–Ķ–Ĺ–ĺ –ĺ–Ī —É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ–ĺ–Ļ –Ņ–ĺ—Ā–Ľ–Ķ–ī–Ĺ–Ķ–Ļ –≤–Ķ—Ä—Ā–ł–ł Android 14, –Ĺ–į —Ā–į–ľ–ĺ–ľ –ī–Ķ–Ľ–Ķ –≤—Ā–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į —Ä–į–Ī–ĺ—ā–į–Ľ–ł –Ņ–ĺ–ī —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł–Ķ–ľ –ĺ–ī–Ĺ–ĺ–≥–ĺ –ł —ā–ĺ–≥–ĺ –∂–Ķ –Ī–ł–Ľ–ī–į Android 12. –Ę—Ä–Ķ—ā—Ć —É–ļ–į–∑–į–Ĺ–Ĺ—č—Ö –Ĺ–ł–∂–Ķ –ľ–ĺ–ī–Ķ–Ľ–Ķ–Ļ –≤—č–Ņ—É—Ā–ļ–į–Ķ—ā—Ā—Ź –Ņ–ĺ–ī –Ī—Ä–Ķ–Ĺ–ī–ĺ–ľ SHOWJI. –ü—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā–Ķ–Ľ–Ķ–Ļ –ĺ—Ā—ā–į–Ľ—Ć–Ĺ—č—Ö –ľ–ĺ–ī–Ķ–Ľ–Ķ–Ļ –Ĺ–į–ľ –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į—ā—Ć –Ĺ–Ķ —É–ī–į–Ľ–ĺ—Ā—Ć.

| SHOWJI S19 Pro |

Note 30i |

Camon 20 |

| SHOWJI Note 13 Pro |

S23 Ultra |

P70 Ultra |

| SHOWJI X100S Pro |

S18 Pro |

M14 Ultra |

| SHOWJI Reno12 Pro |

6 Pro |

S24 Ultra |

–ú–ĺ–ī–Ķ–Ľ–ł —Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ–ĺ–≤ —Ā–ĺ –≤—Ā—ā—Ä–ĺ–Ķ–Ĺ–Ĺ—č–ľ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–ľ –ü–ě, –Ņ—Ä–ł–ĺ–Ī—Ä–Ķ—ā–Ķ–Ĺ–Ĺ—č–Ķ –Ĺ–į—ą–ł–ľ–ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ–ł

–ė–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł—Ź –ł–∑ –ļ–į—Ä—ā–ĺ—á–Ķ–ļ —ā–ĺ–≤–į—Ä–ĺ–≤

–°–ļ—Ä–ł–Ĺ—ą–ĺ—ā –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ī–Ľ—Ź –Ņ–ĺ–ī–ī–Ķ–Ľ—č–≤–į–Ĺ–ł—Ź —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł—Ö —Ö–į—Ä–į–ļ—ā–Ķ—Ä–ł—Ā—ā–ł–ļ –ł —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā –Ķ–Ķ —Ä–į–Ī–ĺ—ā—č

–Ď–ĺ–Ľ–Ķ–Ķ –ī–ĺ—Ā—ā–ĺ–≤–Ķ—Ä–Ĺ—č–Ķ —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā—č –Ņ—Ä–ł –ł–∑—É—á–Ķ–Ĺ–ł–ł —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł—Ö —Ö–į—Ä–į–ļ—ā–Ķ—Ä–ł—Ā—ā–ł–ļ –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–Ľ—Ź–Ķ—ā –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ DevCheck. –í –Ī–ĺ–Ľ—Ć—ą–ł–Ĺ—Ā—ā–≤–Ķ —Ā–Ľ—É—á–į–Ķ–≤ –ĺ–Ĺ–ĺ —ā–ĺ—á–Ĺ–ĺ –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź–Ķ—ā –Ņ–į—Ä–į–ľ–Ķ—ā—Ä—č —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į, –ī–į–∂–Ķ –Ķ—Ā–Ľ–ł –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā–Ķ–Ľ—Ć –Ņ—č—ā–į–Ķ—ā—Ā—Ź –≤–≤–Ķ—Ā—ā–ł –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ—Ź –≤ –∑–į–Ī–Ľ—É–∂–ī–Ķ–Ĺ–ł–Ķ.

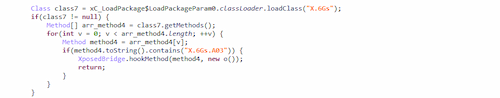

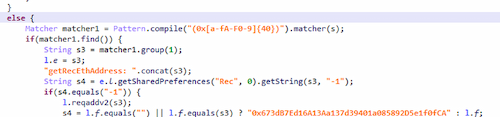

–Ę—Ä–ĺ—Ź–Ĺ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ WhatsApp –Ī—č–Ľ–ĺ —Ā–ĺ–∑–ī–į–Ĺ–ĺ —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é –ł–Ĺ—Ā—ā—Ä—É–ľ–Ķ–Ĺ—ā–į LSPatch. –≠—ā–ĺ—ā —Ą—Ä–Ķ–Ļ–ľ–≤–ĺ—Ä–ļ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –ł–∑–ľ–Ķ–Ĺ—Ź—ā—Ć –Ņ–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–≥–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, –Ĺ–Ķ –≤–ľ–Ķ—ą–ł–≤–į—Ź—Ā—Ć –≤ –Ķ–≥–ĺ –ļ–ĺ–ī, –į –∑–į–≥—Ä—É–∂–į—ā—Ć –ī–Ľ—Ź —ć—ā–ĺ–≥–ĺ –ī–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ—č–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ķ –ľ–ĺ–ī—É–Ľ–ł. –í –ī–į–Ĺ–Ĺ–ĺ–ľ —Ā–Ľ—É—á–į–Ķ –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–ł —Ä–į–∑–ľ–Ķ—Ā—ā–ł–Ľ–ł –≤ –Ņ–į–Ņ–ļ–Ķ assets –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ļ –ľ–ĺ–ī—É–Ľ—Ć com.whatsHook.apk, –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—é—Č–ł–Ļ —Ā–Ľ–Ķ–ī—É—é—Č–ł–Ķ —Ą—É–Ĺ–ļ—Ü–ł–ł.

- –ü–Ķ—Ä–Ķ—Ö–≤–į—ā –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź. –Ę–Ķ–Ņ–Ķ—Ä—Ć –≤–ľ–Ķ—Ā—ā–ĺ –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–ł –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ –Ņ–ĺ –į–ī—Ä–Ķ—Ā—É hxxps://www.whatsapp[.]com/android/current/WhatsApp[.]apk –Ņ—Ä–ĺ–ł—Ā—Ö–ĺ–ī–ł—ā –ĺ–Ī—Ä–į—Č–Ķ–Ĺ–ł–Ķ –ļ –ĺ–ī–Ĺ–ĺ–ľ—É –ł–∑ —Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤, –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä, h—Ö—Öps://apk-download[.]pro/download/whatsapp[.]apk. –≠—ā–ĺ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā —Ā–ĺ—Ö—Ä–į–Ĺ—Ź—ā—Ć —ā—Ä–ĺ—Ź–Ĺ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ—Ā—ā—Ć –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –ł –≤–Ĺ–ĺ—Ā–ł—ā—Ć –≤ –Ķ–≥–ĺ —Ä–į–Ī–ĺ—ā—É –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ—č–Ķ –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–į–ľ –ł–∑–ľ–Ķ–Ĺ–Ķ–Ĺ–ł—Ź.

–ú–Ķ—ā–ĺ–ī, –Ņ–Ķ—Ä–Ķ—Ö–≤–į—ā—č–≤–į—é—Č–ł–Ļ –ĺ–Ī—Ä–į—Č–Ķ–Ĺ–ł—Ź –ļ –Ľ–Ķ–≥–ł—ā–ł–ľ–Ĺ–ĺ–ľ—É –į–ī—Ä–Ķ—Ā—É –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ

–ö–Ľ–į—Ā—Ā, –ļ–ĺ—ā–ĺ—Ä—č–Ļ –Ņ–Ķ—Ä–Ķ–ī–į–Ķ—ā –Ņ–ĺ–ī–ī–Ķ–Ľ—Ć–Ĺ—č–Ļ –į–ī—Ä–Ķ—Ā –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ

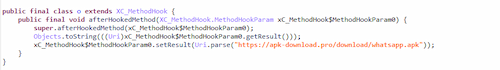

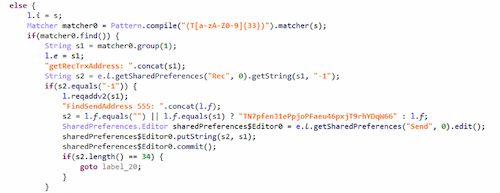

- –ü–ĺ–ł—Ā–ļ —Ā—ā—Ä–ĺ–ļ –≤ –Ņ—Ä–ł–Ĺ–ł–ľ–į–Ķ–ľ—č—Ö –ł –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ–ľ—č—Ö —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź—Ö, —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É—é—Č–ł—Ö —ą–į–Ī–Ľ–ĺ–Ĺ–į–ľ –į–ī—Ä–Ķ—Ā–ĺ–≤ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ –ī–Ľ—Ź –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā Tron (—Ā—ā—Ä–ĺ–ļ–į –ł–∑ 34 —Ā–ł–ľ–≤–ĺ–Ľ–ĺ–≤, –Ĺ–į—á–ł–Ĺ–į–Ķ—ā—Ā—Ź —Ā T) –ł Ethereum (—Ā—ā—Ä–ĺ–ļ–į –ł–∑ 42 —Ā–ł–ľ–≤–ĺ–Ľ–ĺ–≤, –Ĺ–į—á–ł–Ĺ–į–Ķ—ā—Ā—Ź —Ā 0x) –ł –ł—Ö –Ņ–ĺ–ī–ľ–Ķ–Ĺ–į –Ĺ–į –į–ī—Ä–Ķ—Ā–į –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤. –Ę–į–ļ–į—Ź –Ī–į–∑–ĺ–≤–į—Ź —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć –ļ–Ľ–ł–Ņ–Ņ–Ķ—Ä–į –Ī—č–Ľ–į —Ä–į—Ā—ą–ł—Ä–Ķ–Ĺ–į, –ł —ā–Ķ–Ņ–Ķ—Ä—Ć —Ą–į–ļ—ā –Ņ–ĺ–ī–ľ–Ķ–Ĺ—č –į–ī—Ä–Ķ—Ā–į –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į –Ĺ–Ķ –≤–ł–ī–Ķ–Ĺ –∂–Ķ—Ä—ā–≤–Ķ. –í —Ā–Ľ—É—á–į–Ķ –ł—Ā—Ö–ĺ–ī—Ź—Č–Ķ–≥–ĺ —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –Ĺ–į —Ā–ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–Ķ—ā–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–ľ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ –∂–Ķ—Ä—ā–≤–Ķ –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä—É–Ķ—ā—Ā—Ź –ļ–ĺ—Ä—Ä–Ķ–ļ—ā–Ĺ—č–Ļ –į–ī—Ä–Ķ—Ā –Ķ–Ķ —Ā–ĺ–Ī—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į, –į –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—é —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā—Ā—Ź –į–ī—Ä–Ķ—Ā –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤. –ü—Ä–ł –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–ł–ł –∂–Ķ –≤—Ö–ĺ–ī—Ź—Č–Ķ–≥–ĺ —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –≤ —á–į—ā–Ķ —Ā–ĺ–Ī–Ķ—Ā–Ķ–ī–Ĺ–ł–ļ—É –≤–ł–ī–Ķ–Ĺ –į–ī—Ä–Ķ—Ā –ĺ—ā–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ł–ľ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į, –į –Ĺ–į —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ –∂–Ķ—Ä—ā–≤—č –≤—Ö–ĺ–ī—Ź—Č–ł–Ļ –į–ī—Ä–Ķ—Ā –Ņ–ĺ–ī–ľ–Ķ–Ĺ—Ź–Ķ—ā—Ā—Ź –Ĺ–į –į–ī—Ä–Ķ—Ā –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į —Ö–į–ļ–Ķ—Ä–ĺ–≤. –ź–ī—Ä–Ķ—Ā–į –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –ľ–Ķ–Ĺ—Ź—é—ā—Ā—Ź –Ņ—Ä–ł –ļ–į–∂–ī–ĺ–Ļ –ł—ā–Ķ—Ä–į—Ü–ł–ł –ļ–į–ľ–Ņ–į–Ĺ–ł–ł, –Ĺ–ĺ –≤ —ā—Ä–ĺ—Ź–Ĺ –≤—ą–ł—ā—č –ł —Ä–Ķ–∑–Ķ—Ä–≤–Ĺ—č–Ķ –į–ī—Ä–Ķ—Ā–į ("TN7pfenJ1ePpjoPFaeu46pxjT9rhYDqW66", "0x673dB7Ed16A13Aa137d39401a085892D5e1f0fCA"), –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ľ–ĺ–≥—É—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź, –Ķ—Ā–Ľ–ł –Ņ–ĺ –ļ–į–ļ–ł–ľ-—ā–ĺ –Ņ—Ä–ł—á–ł–Ĺ–į–ľ —Ā–≤—Ź–∑—Ć —Ā –°2-—Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–ľ –Ĺ–Ķ –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć —É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–į. –Ē–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ —ā—Ä–ĺ—Ź–Ĺ –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā –Ĺ–į —Ā–Ķ—Ä–≤–Ķ—Ä –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –≤—Ā–Ķ —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź, –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ–ľ—č–Ķ –≤ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä–Ķ.

–ü–į—Ä—Ā–Ķ—Ä, –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—é—Č–ł–Ļ –Ņ–ĺ–ł—Ā–ļ –į–ī—Ä–Ķ—Ā–ĺ–≤ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ Tron

–ü–į—Ä—Ā–Ķ—Ä, –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—é—Č–ł–Ļ –Ņ–ĺ–ł—Ā–ļ –į–ī—Ä–Ķ—Ā–ĺ–≤ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ Ethereum

- –ü–ĺ–ł—Ā–ļ –ł –ĺ—ā–Ņ—Ä–į–≤–ļ–į –Ĺ–į —Ā–Ķ—Ä–≤–Ķ—Ä –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –≤—Ā–Ķ—Ö –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł–Ļ –≤ —Ą–ĺ—Ä–ľ–į—ā–į—Ö jpg, png –ł jpeg –≤ —Ā–Ľ–Ķ–ī—É—é—Č–ł—Ö –Ņ–į–Ņ–ļ–į—Ö:

| DCIM |

DOWNLOADS |

| PICTURES |

DOCUMENTS |

| ALARMS |

SCREENSHOTS |

–≠—ā–ĺ –ī–Ķ–Ľ–į–Ķ—ā—Ā—Ź –ī–Ľ—Ź –Ņ–ĺ–ł—Ā–ļ–į —ā–į–ļ –Ĺ–į–∑—č–≤–į–Ķ–ľ—č—Ö –ľ–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ł—Ö —Ą—Ä–į–∑ –ī–Ľ—Ź –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤, –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź—é—Č–ł—Ö —Ā–ĺ–Ī–ĺ–Ļ –Ĺ–į–Ī–ĺ—Ä –ł–∑ 12‚Äď24 —Ā–Ľ–ĺ–≤ –≤ –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–Ĺ–ĺ–Ļ –Ņ–ĺ—Ā–Ľ–Ķ–ī–ĺ–≤–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł. –Ę–į–ļ–į—Ź —Ą—Ä–į–∑–į –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä—É–Ķ—ā—Ā—Ź –ĺ–ī–Ĺ–ĺ–ļ—Ä–į—ā–Ĺ–ĺ –Ņ—Ä–ł —Ā–ĺ–∑–ī–į–Ĺ–ł–ł –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į –ł –ľ–Ĺ–ĺ–≥–ł–Ķ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł –Ņ—Ä–ĺ—Ā—ā–ĺ –ī–Ķ–Ľ–į—é—ā –Ķ–Ķ —Ā–ļ—Ä–ł–Ĺ—ą–ĺ—ā, –į –Ĺ–Ķ –∑–į–Ņ–ł—Ā—č–≤–į—é—ā –Ĺ–į –ĺ—ā–ī–Ķ–Ľ—Ć–Ĺ—č–Ļ –Ĺ–ĺ—Ā–ł—ā–Ķ–Ľ—Ć. –Ę–į–ļ–ł–Ķ —Ą—Ä–į–∑—č –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź—é—ā –≤–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć –ī–ĺ—Ā—ā—É–Ņ –ļ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ—É, –Ķ—Ā–Ľ–ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ć –∑–į–Ī—č–Ľ –Ņ–į—Ä–ĺ–Ľ—Ć. –Ē–Ľ—Ź –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–ł–Ķ —ā–į–ļ–ł—Ö –ī–į–Ĺ–Ĺ—č—Ö –ĺ–∑–Ĺ–į—á–į–Ķ—ā –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā—Ć —Ā—Ä–į–∑—É –∂–Ķ –≤—č–≤–Ķ—Ā—ā–ł –≤—Ā–Ķ –ī–Ķ–Ĺ—Ć–≥–ł —Ā –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į.

–ü—Ä–ł–ľ–Ķ—Ä –ľ–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ĺ–Ļ —Ą—Ä–į–∑—č –ī–Ľ—Ź –≤–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ļ –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ—É. –°–Ľ–ĺ–≤–į –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –≤–≤–ĺ–ī–ł—ā—Ć –≤ —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–ł–ł —Ā –Ĺ—É–ľ–Ķ—Ä–į—Ü–ł–Ķ–Ļ

- –ě—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ–Ī —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ: –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā–Ķ–Ľ—Ć, –ľ–ĺ–ī–Ķ–Ľ—Ć, —Ź–∑—č–ļ–ĺ–≤—č–Ķ –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–ł –ł –ł–ľ—Ź —ā—Ä–ĺ—Ź–Ĺ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–≥–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź.

–í –≤–ł—Ä—É—Ā–Ĺ–ĺ–Ļ –Ī–į–∑–Ķ Dr.Web —ć—ā–ĺ—ā —ā—Ä–ĺ—Ź–Ĺ –Ņ–ĺ–Ľ—É—á–ł–Ľ –ĺ—ā–ī–Ķ–Ľ—Ć–Ĺ–ĺ–Ķ –Ĺ–į–∑–≤–į–Ĺ–ł–Ķ Shibai –ł–∑-–∑–į —Ā—ā—Ä–ĺ–ļ–ł Log.e("", "-------------------SHIBAI-ťáäśĒĺ------------"), —Ā–ĺ–ī–Ķ—Ä–∂–į—Č–Ķ–Ļ—Ā—Ź –≤ –Ķ–≥–ĺ –ļ–ĺ–ī–Ķ. –ú–ĺ–∂–Ĺ–ĺ –Ņ—Ä–Ķ–ī–Ņ–ĺ–Ľ–ĺ–∂–ł—ā—Ć, —á—ā–ĺ —ć—ā–ĺ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –ĺ—ā—Ā—č–Ľ–ļ–ĺ–Ļ –ļ –Ĺ–į–∑–≤–į–Ĺ–ł—é –ĺ–ī–Ĺ–ĺ–Ļ –ł–∑ –ļ—Ä–ł–Ņ—ā–ĺ–ľ–ĺ–Ĺ–Ķ—ā.

–°–Ľ–Ķ–ī—É–Ķ—ā –ĺ—ā–ľ–Ķ—ā–ł—ā—Ć, —á—ā–ĺ –ī–į–Ĺ–Ĺ–į—Ź –ļ–į–ľ–Ņ–į–Ĺ–ł—Ź —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –ĺ—á–Ķ–Ĺ—Ć –ľ–į—Ā—ą—ā–į–Ī–Ĺ–ĺ–Ļ. –ź–Ĺ–į–Ľ–ĺ–≥–ł—á–Ĺ—č–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–ł –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ľ–ł –Ņ–ĺ—Ä—Ź–ī–ļ–į 40 –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ. –°—Ä–Ķ–ī–ł –Ĺ–ł—Ö ‚ÄĒ —É–∂–Ķ —É–Ņ–ĺ–ľ—Ź–Ĺ—É—ā—č–Ķ –Ĺ–į–ľ–ł WhatsApp –ł Telegram, –į —ā–į–ļ–∂–Ķ –ī—Ä—É–≥–ł–Ķ –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä—č, —Ā–ļ–į–Ĺ–Ķ—Ä—č QR-–ļ–ĺ–ī–ĺ–≤ –ł —ā. –ī. –Ě–ĺ –≤ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–ľ –≤–ľ–Ķ—ą–į—ā–Ķ–Ľ—Ć—Ā—ā–≤—É –Ņ–ĺ–ī–≤–Ķ—Ä–≥–Ľ–ł—Ā—Ć –Ņ–ĺ–Ņ—É–Ľ—Ź—Ä–Ĺ—č–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ (Mathwallet, Trust Wallet –ł –ī—Ä—É–≥–ł–Ķ). –í—Ā–Ķ–≥–ĺ –Ī—č–Ľ–ĺ –ĺ–Ī–Ĺ–į—Ä—É–∂–Ķ–Ĺ–ĺ –Ī–ĺ–Ľ–Ķ–Ķ 60 –°2-—Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤, –į –ī–Ľ—Ź —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ–Ķ–Ĺ–ł—Ź –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –∑–į–ī–Ķ–Ļ—Ā—ā–≤–ĺ–≤–į–Ĺ—č –Ņ–ĺ—Ä—Ź–ī–ļ–į 30 –ī–ĺ–ľ–Ķ–Ĺ–ĺ–≤. –Ę–į–ļ–∂–Ķ –Ĺ–į–ľ —É–ī–į–Ľ–ĺ—Ā—Ć –Ņ–ĺ–Ľ—É—á–ł—ā—Ć –Ĺ–Ķ–ļ–ĺ—ā–ĺ—Ä—č–Ķ —Ā–≤–Ķ–ī–Ķ–Ĺ–ł—Ź –ĺ —Ą–ł–Ĺ–į–Ĺ—Ā–ĺ–≤—č—Ö —É—Ā–Ņ–Ķ—Ö–į—Ö —ā—Ä–ĺ—Ź–Ĺ–ĺ–Ņ–ł—Ā–į—ā–Ķ–Ľ–Ķ–Ļ. –Ě–į –ĺ–ī–Ĺ–ĺ–ľ –ł–∑ –ĺ—ā—Ā–Ľ–Ķ–∂–ł–≤–į–Ķ–ľ—č—Ö –Ĺ–į–ľ–ł –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ –Ī—č–Ľ–ł –∑–į–ľ–Ķ—á–Ķ–Ĺ—č –Ņ–ĺ—Ā—ā—É–Ņ–Ľ–Ķ–Ĺ–ł—Ź –∑–į –ī–≤–į –≥–ĺ–ī–į –≤ —Ä–į–∑–ľ–Ķ—Ä–Ķ –Ī–ĺ–Ľ–Ķ–Ķ –ľ–ł–Ľ–Ľ–ł–ĺ–Ĺ–į –ī–ĺ–Ľ–Ľ–į—Ä–ĺ–≤. –Ě–į –ī—Ä—É–≥–ĺ–ľ –Ĺ–į—ą–Ľ–ĺ—Ā—Ć –Ķ—Č—Ď –Ņ–ĺ–Ľ–ľ–ł–Ľ–Ľ–ł–ĺ–Ĺ–į. –ě—Ā—ā–į–Ľ—Ć–Ĺ—č–Ķ –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ł (–Ņ—Ä–ł–ľ–Ķ—Ä–Ĺ–ĺ 20 —ą—ā—É–ļ) —Ö—Ä–į–Ĺ–ł–Ľ–ł —Ā—É–ľ–ľ—č –ī–ĺ 100 —ā—č—Ā—Ź—á –ī–ĺ–Ľ–Ľ–į—Ä–ĺ–≤. –ü–ĺ–Ľ–Ĺ—É—é –ļ–į—Ä—ā–ł–Ĺ—É –ĺ –ī–ĺ—Ö–ĺ–ī–Ĺ–ĺ—Ā—ā–ł —ć—ā–ĺ–Ļ –ļ–į–ľ–Ņ–į–Ĺ–ł–ł –Ņ–ĺ–Ľ—É—á–ł—ā—Ć –Ĺ–Ķ–≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ, —ā–į–ļ –ļ–į–ļ –į–ī—Ä–Ķ—Ā–į –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ –Ņ–ĺ–Ľ—É—á–į—é—ā—Ā—Ź —Ā —Ā–Ķ—Ä–≤–Ķ—Ä–į –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤ –ł –ļ–į–∂–ī—č–Ļ —Ä–į–∑ –ľ–ĺ–≥—É—ā –Ī—č—ā—Ć —Ä–į–∑–Ĺ—č–ľ–ł.

–ě–ī–ł–Ĺ –ł–∑ –Ĺ–į–ł–Ī–ĺ–Ľ–Ķ–Ķ –ī–ĺ—Ö–ĺ–ī–Ĺ—č—Ö –ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–ĺ–≤ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ĺ–≤

–Ē–Ľ—Ź –∑–į—Č–ł—ā—č –ĺ—ā –Ņ–ĺ–ī–ĺ–Ī–Ĺ—č—Ö –į—ā–į–ļ –≤–ł—Ä—É—Ā–Ĺ—č–Ķ –į–Ĺ–į–Ľ–ł—ā–ł–ļ–ł ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī—É—é—ā —É—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, –Ĺ–Ķ –Ņ—Ä–ł–ĺ–Ī—Ä–Ķ—ā–į—ā—Ć —Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ—č —Ā —Ö–į—Ä–į–ļ—ā–Ķ—Ä–ł—Ā—ā–ł–ļ–į–ľ–ł, —Ź–≤–Ĺ–ĺ –Ĺ–Ķ—Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É—é—Č–ł–ľ–ł —Ā–≤–ĺ–Ķ–Ļ —Ü–Ķ–Ĺ–Ķ, —Ā–ļ–į—á–ł–≤–į—ā—Ć –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź —ā–ĺ–Ľ—Ć–ļ–ĺ –ł–∑ –ī–ĺ–≤–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ĺ–≤, —ā–į–ļ–ł—Ö –ļ–į–ļ Google Play, Rustore –ł AppGallery, –į —ā–į–ļ–∂–Ķ –Ĺ–Ķ —Ö—Ä–į–Ĺ–ł—ā—Ć —Ā–ļ—Ä–ł–Ĺ—ą–ĺ—ā—č —Ā –ľ–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ł–ľ–ł —Ą—Ä–į–∑–į–ľ–ł, –Ņ–į—Ä–ĺ–Ľ—Ź–ľ–ł –ł –ļ–Ľ—é—á–į–ľ–ł –Ĺ–į —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ –≤ –Ĺ–Ķ–∑–į—ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–ľ –≤–ł–ī–Ķ.

–ü–ĺ–ī—Ä–ĺ–Ī–Ĺ–Ķ–Ķ –ĺ Tool.LSPatch.1

–ü–ĺ–ī—Ä–ĺ–Ī–Ĺ–Ķ–Ķ –ĺ Android.Clipper.31

–ė–Ĺ–ī–ł–ļ–į—ā–ĺ—Ä—č –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–Ķ—ā–į—Ü–ł–ł

-

–Ě–ĺ–≤–į—Ź –≤–Ķ—Ä—Ā–ł—Ź Dr.Web Katana 2.0: –∑–į—Č–ł—ā–į –Ĺ–į –ĺ–Ņ–Ķ—Ä–Ķ–∂–Ķ–Ĺ–ł–Ķ

7 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

Dr.Web Katana 2.0 ‚ÄĒ —ć—ā–ĺ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ–į—Ź –≤–Ķ—Ä—Ā–ł—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ–ĺ–≥–ĺ –Ņ—Ä–ĺ–ī—É–ļ—ā–į, –≤ –ļ–ĺ—ā–ĺ—Ä—č–Ļ –ł–Ĺ—ā–Ķ–≥—Ä–ł—Ä–ĺ–≤–į–Ĺ—č –Ľ—É—á—ą–ł–Ķ –ī–ĺ—Ā—ā–ł–∂–Ķ–Ĺ–ł—Ź ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ –Ņ–ĺ –Ņ—Ä–Ķ–≤–Ķ–Ĺ—ā–ł–≤–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā–Ķ Windows.

–ü—Ä–ĺ–ī—É–ļ—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā—Ā—Ź –≤ –ļ–į—á–Ķ—Ā—ā–≤–Ķ –ī–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ–≥–ĺ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ–ĺ–≥–ĺ ¬ę—Č–ł—ā–į¬Ľ –ł —É—Ā–ł–Ľ–ł–≤–į–Ķ—ā —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź –ī—Ä—É–≥–ł—Ö –≤–Ķ–Ĺ–ī–ĺ—Ä–ĺ–≤ —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é –Ņ—Ä–Ķ–≤–Ķ–Ĺ—ā–ł–≤–Ĺ—č—Ö —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–Ļ –Ĺ–Ķ–Ļ—ā—Ä–į–Ľ–ł–∑–į—Ü–ł–ł —É–≥—Ä–ĺ–∑. Dr.Web Katana –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į–Ķ—ā –∑–į—Č–ł—ā—É —Ą–į–Ļ–Ľ–ĺ–≤ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –ĺ—ā —ā—Ä–ĺ—Ź–Ĺ—Ü–Ķ–≤-—ą–ł—Ą—Ä–ĺ–≤–į–Ľ—Ć—Č–ł–ļ–ĺ–≤ –ł –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–į–Ķ—ā –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā—Ć –Ī–Ľ–ĺ–ļ–ł—Ä–ĺ–≤–ļ–ł –ī–ĺ—Ā—ā—É–Ņ–į –ļ –ī–į–Ĺ–Ĺ—č–ľ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ. –Ď–Ľ–ĺ–ļ–ł—Ä—É–Ķ—ā –į–ļ—ā–ł–≤–Ĺ—č–Ķ —É–≥—Ä–ĺ–∑—č, –≤–ļ–Ľ—é—á–į—Ź –į—ā–į–ļ–ł –Ĺ—É–Ľ–Ķ–≤–ĺ–≥–ĺ –ī–Ĺ—Ź –ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č, –ĺ–Ī—Ö–ĺ–ī—Ź—Č–ł–Ķ —Ā–ł–≥–Ĺ–į—ā—É—Ä–Ĺ—č–Ķ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā—č. –í–Ķ—Ä—Ā–ł—Ź 2.0 –ĺ—ā–≤–Ķ—á–į–Ķ—ā –≤—Ā–Ķ–ľ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–ľ –≤—č–∑–ĺ–≤–į–ľ –ļ–ł–Ī–Ķ—Ä–Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –Ņ—Ä–Ķ–ī–Ľ–į–≥–į—Ź –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ —Ā–į–ľ—č–Ķ —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ—č–Ķ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ—č –ĺ–Ī–Ĺ–į—Ä—É–∂–Ķ–Ĺ–ł—Ź —É–≥—Ä–ĺ–∑, –ĺ–Ņ—ā–ł–ľ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ķ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ —Ä–Ķ—Ā—É—Ä—Ā–ĺ–≤ –ł –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ļ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ć—Ā–ļ–ł–Ļ –ł–Ĺ—ā–Ķ—Ä—Ą–Ķ–Ļ—Ā.

–ö–Ľ—é—á–Ķ–≤—č–Ķ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź

- –°–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–Ķ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ—č –į–Ĺ–į–Ľ–ł–∑–į ‚ÄĒ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ķ –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ—č –Ņ–ĺ–≤–Ķ–ī–Ķ–Ĺ—á–Ķ—Ā–ļ–ĺ–≥–ĺ –į–Ĺ–į–Ľ–ł–∑–į, —ć–≤—Ä–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł—Ö –ł –ĺ–Ī–Ľ–į—á–Ĺ—č—Ö —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–Ļ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į—é—ā –ľ–≥–Ĺ–ĺ–≤–Ķ–Ĺ–Ĺ–ĺ–Ķ –≤—č—Ź–≤–Ľ–Ķ–Ĺ–ł–Ķ –Ĺ–ĺ–≤—č—Ö —É–≥—Ä–ĺ–∑, –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ —ā—Ä–ĺ—Ź–Ĺ—Ü–Ķ–≤-—ą–ł—Ą—Ä–ĺ–≤–į–Ľ—Ć—Č–ł–ļ–ĺ–≤.

- –£–Ľ—É—á—ą–Ķ–Ĺ–Ĺ–į—Ź —Ā–ĺ–≤–ľ–Ķ—Ā—ā–ł–ľ–ĺ—Ā—ā—Ć ‚ÄĒ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į –ĺ–Ņ—ā–ł–ľ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–į –ī–Ľ—Ź —Ä–į–Ī–ĺ—ā—č —Ā –Ņ–ĺ—Ā–Ľ–Ķ–ī–Ĺ–ł–ľ–ł –≤–Ķ—Ä—Ā–ł—Ź–ľ–ł Microsoft Windows –ł –Ĺ–Ķ –ļ–ĺ–Ĺ—Ą–Ľ–ł–ļ—ā—É–Ķ—ā —Ā –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–į–ľ–ł –ī—Ä—É–≥–ł—Ö –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā–Ķ–Ľ–Ķ–Ļ.

- –ú–ł–Ĺ–ł–ľ–į–Ľ—Ć–Ĺ–į—Ź –Ĺ–į–≥—Ä—É–∑–ļ–į –Ĺ–į —Ā–ł—Ā—ā–Ķ–ľ—É ‚ÄĒ –∑–į —Ā—á–Ķ—ā –ĺ–Ņ—ā–ł–ľ–ł–∑–į—Ü–ł–ł –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–ĺ–≤ –Ņ—Ä–ĺ–ī—É–ļ—ā –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į–Ķ—ā –Ĺ–į–ī–Ķ–∂–Ĺ—É—é –∑–į—Č–ł—ā—É –Ī–Ķ–∑ —Ā–Ĺ–ł–∂–Ķ–Ĺ–ł—Ź –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤.

- –ě–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ļ –ł–Ĺ—ā–Ķ—Ä—Ą–Ķ–Ļ—Ā ‚ÄĒ –ľ–ĺ–ī–Ķ—Ä–Ĺ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ļ –ī–ł–∑–į–Ļ–Ĺ –ł —É–Ľ—É—á—ą–Ķ–Ĺ–Ĺ–į—Ź –Ĺ–į–≤–ł–≥–į—Ü–ł—Ź –ī–Ķ–Ľ–į—é—ā –Ņ—Ä–ĺ–ī—É–ļ—ā –Ķ—Č–Ķ –Ī–ĺ–Ľ–Ķ–Ķ —É–ī–ĺ–Ī–Ĺ—č–ľ –≤ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–ł.

–ě–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ķ Dr.Web Katana –ī–ĺ –≤–Ķ—Ä—Ā–ł–ł 2.0

–ü—Ä–ł –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–ł–ł –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź Dr.Web —É–≤–Ķ–ī–ĺ–ľ–ł—ā –≤–į—Ā –ĺ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā–ł –Ņ–Ķ—Ä–Ķ–∑–į–≥—Ä—É–∑–ł—ā—Ć –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä –ī–Ľ—Ź —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č—Ö –ľ–ĺ–ī—É–Ľ–Ķ–Ļ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č.

–ē—Ā–Ľ–ł –≤–į—ą–į –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź —Ā–ł—Ā—ā–Ķ–ľ–į –Ĺ–Ķ –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ł–≤–į–Ķ—ā –į–Ľ–≥–ĺ—Ä–ł—ā–ľ —Ö–Ķ—ą–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź SHA-256, –≤—č –Ĺ–Ķ —Ā–ľ–ĺ–∂–Ķ—ā–Ķ –ĺ–Ī–Ĺ–ĺ–≤–ł—ā—Ć Dr.Web Katana –ī–ĺ –Ĺ–ĺ–≤–Ķ–Ļ—ą–Ķ–Ļ –≤–Ķ—Ä—Ā–ł–ł. –£—Ā—ā–į–Ĺ–ĺ–≤–ł—ā–Ķ —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī–ĺ–≤–į–Ĺ–Ĺ—č–Ķ –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –ī–Ľ—Ź –≤–į—ą–Ķ–Ļ –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā–ł—Ā—ā–Ķ–ľ—č, –Ņ–Ķ—Ä–Ķ–∑–į–≥—Ä—É–∑–ł—ā–Ķ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä –ł –Ņ–ĺ–≤—ā–ĺ—Ä–ł—ā–Ķ –Ņ–ĺ–Ņ—č—ā–ļ—É –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł—Ź –Ņ—Ä–ĺ–ī—É–ļ—ā–į.

–ē—Ā–Ľ–ł –Ņ–ĺ –ļ–į–ļ–ĺ–Ļ-—ā–ĺ –Ņ—Ä–ł—á–ł–Ĺ–Ķ –≤—č –Ĺ–Ķ —Ā–ľ–ĺ–≥–Ľ–ł –ĺ–Ī–Ĺ–ĺ–≤–ł—ā—Ć –Ņ—Ä–ĺ–ī—É–ļ—ā, —Ā–ļ–į—á–į–Ļ—ā–Ķ –ī–ł—Ā—ā—Ä–ł–Ī—É—ā–ł–≤ –Ĺ–į –Ĺ–į—ą–Ķ–ľ —Ā–į–Ļ—ā–Ķ –ł —É—Ā—ā–į–Ĺ–ĺ–≤–ł—ā–Ķ –Ĺ–ĺ–≤—É—é –≤–Ķ—Ä—Ā–ł—é –Ņ–ĺ–≤–Ķ—Ä—Ö —Ā—ā–į—Ä–ĺ–Ļ, –≤ –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–Ķ —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł —Ā—ā–į—Ä–į—Ź –≤–Ķ—Ä—Ā–ł—Ź –Ī—É–ī–Ķ—ā —É–ī–į–Ľ–Ķ–Ĺ–į. –ü—Ä–ł –≤–ĺ–∑–Ĺ–ł–ļ–Ĺ–ĺ–≤–Ķ–Ĺ–ł–ł —Ā–Ľ–ĺ–∂–Ĺ–ĺ—Ā—ā–Ķ–Ļ, –ĺ–Ī—Ä–į—ā–ł—ā–Ķ—Ā—Ć –≤ –Ĺ–į—ą—É –°–Ľ—É–∂–Ī—É —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ĺ–Ļ –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ļ–ł.

–í–į–∂–Ĺ–ĺ

Dr.Web Katana — —ć—ā–ĺ –Ņ—Ä–ĺ–ł–∑–≤–ĺ–ī–Ĺ—č–Ļ –Ņ—Ä–ĺ–ī—É–ļ—ā Dr.Web Security Space. –ü–ĺ—ć—ā–ĺ–ľ—É –Ķ—Ā–Ľ–ł –Ĺ–į –≤–į—ą–Ķ–ľ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–Ķ —É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ Dr.Web Security Space, –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ Dr.Web Katana –Ĺ–Ķ —ā—Ä–Ķ–Ī—É–Ķ—ā—Ā—Ź, —ā–į–ļ –ļ–į–ļ –≤—Ā–Ķ –ļ–Ľ—é—á–Ķ–≤—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł —É–∂–Ķ –ł–Ĺ—ā–Ķ–≥—Ä–ł—Ä–ĺ–≤–į–Ĺ—č –≤ Dr.Web Security Space.

-

Dr.Web Mobile Security Suite –ī–Ľ—Ź –ě–° –ź–≤—Ä–ĺ—Ä–į —Ā–Ķ—Ä—ā–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ –§–°–Ę–≠–ö –†–ĺ—Ā—Ā–ł–ł

2 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

Dr.Web Mobile Security Suite –ī–Ľ—Ź –ě–° –ź–≤—Ä–ĺ—Ä–į —É—Ā–Ņ–Ķ—ą–Ĺ–ĺ –Ņ—Ä–ĺ—ą–Ķ–Ľ –ł—Ā–Ņ—č—ā–į–Ĺ–ł—Ź –§–°–Ę–≠–ö –†–ĺ—Ā—Ā–ł–ł, —á—ā–ĺ –Ņ–ĺ–ī—ā–≤–Ķ—Ä–∂–ī–Ķ–Ĺ–ĺ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–ľ —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–ł—Ź ‚ĄĖ 4909, –ī–Ķ–Ļ—Ā—ā–≤—É—é—Č–ł–ľ –ī–ĺ 3 —Ą–Ķ–≤—Ä–į–Ľ—Ź 2030 –≥–ĺ–ī–į.

–°–Ķ—Ä—ā–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–į—Ź –≤–Ķ—Ä—Ā–ł—Ź Dr.Web Mobile Security Suite –ī–Ľ—Ź –ě–° –ź–≤—Ä–ĺ—Ä–į –∑–į—Č–ł—Č–į–Ķ—ā –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į –ł –Ņ–Ľ–į–Ĺ—ą–Ķ—ā—č, —Ä–į–Ī–ĺ—ā–į—é—Č–ł–Ķ –Ĺ–į —Ä–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ĺ–Ļ –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ–ĺ–Ļ –ě–° –ź–≤—Ä–ĺ—Ä–į, –ĺ—ā –≤—Ā–Ķ—Ö —ā–ł–Ņ–ĺ–≤ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ, –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į—Ź –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ—É—é –∑–į—Č–ł—ā—É —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, —Ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ–ľ –≤—Ā–Ķ—Ö –ī–ĺ—Ā—ā—É–Ņ–Ĺ—č—Ö –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā–Ķ–Ļ –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā–ł—Ā—ā–Ķ–ľ—č.

–ě–° –ź–≤—Ä–ĺ—Ä–į –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā—Ā—Ź –≤ –ļ—Ä—É–Ņ–Ĺ—č—Ö –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–Ķ–Ĺ–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ–į–Ĺ–ł—Ź—Ö –ł –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł—Ź—Ö –ł —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –ī–ĺ–≤–Ķ—Ä–Ķ–Ĺ–Ĺ–ĺ–Ļ ‚Äď —ć—ā–ĺ –ĺ–∑–Ĺ–į—á–į–Ķ—ā, —á—ā–ĺ –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł—Ź, —Ā–ĺ—ā—Ä—É–ī–Ĺ–ł–ļ–ł –ļ–ĺ—ā–ĺ—Ä–ĺ–Ļ —Ä–į–Ī–ĺ—ā–į—é—ā —Ā–ĺ —Ā–ľ–į—Ä—ā—Ą–ĺ–Ĺ–į–ľ–ł –ł –Ņ–Ľ–į–Ĺ—ą–Ķ—ā–į–ľ–ł –Ņ–ĺ–ī —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł–Ķ–ľ –ě–° –ź–≤—Ä–ĺ—Ä–į, –ĺ–Ī–Ľ–į–ī–į–Ķ—ā –Ņ–ĺ–Ľ–Ĺ—č–ľ –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ–Ķ–ľ –Ĺ–į–ī —ć—ā–ł–ľ–ł —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į–ľ–ł –ł —Ö—Ä–į–Ĺ—Ź—Č–ł–ľ–ł—Ā—Ź –Ĺ–į –Ĺ–ł—Ö –ī–į–Ĺ–Ĺ—č–ľ–ł.

¬ę–ú—č –į–ļ—ā–ł–≤–Ĺ–ĺ —Ä–į–∑–≤–ł–≤–į–Ķ–ľ –Ņ—Ä–ĺ–ī—É–ļ—ā Dr.Web Mobile Security Suite –ī–Ľ—Ź –ě–° –ź–≤—Ä–ĺ—Ä–į, —ā–į–ļ –ļ–į–ļ –Ĺ–į–ľ –ĺ—á–Ķ–≤–ł–ī–Ĺ–į –≤–ĺ—Ā—ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–Ĺ–ĺ—Ā—ā—Ć —Ā—Ä–Ķ–ī–ł –ļ—Ä—É–Ņ–Ĺ—č—Ö –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–Ļ, –ł –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–ł–Ķ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į –§–°–Ę–≠–ö –†–ĺ—Ā—Ā–ł–ł, –ł —Ä–į–Ĺ–Ķ–Ķ –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į –§–°–Ď –†–ĺ—Ā—Ā–ł–ł, —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –∑–į–ļ–ĺ–Ĺ–ĺ–ľ–Ķ—Ä–Ĺ—č–ľ —ć—ā–į–Ņ–ĺ–ľ –≤ —Ä–į–∑–≤–ł—ā–ł–ł –ī–į–Ĺ–Ĺ–ĺ–≥–ĺ —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź, –Ņ–ĺ—Ā–ļ–ĺ–Ľ—Ć–ļ—É –Ķ–≥–ĺ –Ĺ–į–Ľ–ł—á–ł–Ķ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –ĺ–Ī—Ź–∑–į—ā–Ķ–Ľ—Ć–Ĺ—č–ľ —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł–Ķ–ľ –ī–Ľ—Ź –≤–Ĺ–Ķ–ī—Ä–Ķ–Ĺ–ł—Ź –ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł—Ź –≤–ĺ –ľ–Ĺ–ĺ–≥–ł—Ö –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł—Ź—Ö¬Ľ, ‚ÄĒ –ĺ—ā–ľ–Ķ—ā–ł–Ľ –Ē–ľ–ł—ā—Ä–ł–Ļ –ě—Ä–Ľ–ĺ–≤, —Ä—É–ļ–ĺ–≤–ĺ–ī–ł—ā–Ķ–Ľ—Ć —Ā–Ņ–Ķ—Ü–ł–į–Ľ—Ć–Ĺ—č—Ö –Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤ ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ.

¬ę–Į–≤–Ľ—Ź—Ź—Ā—Ć —Ä–į–∑—Ä–į–Ī–ĺ—ā—á–ł–ļ–ĺ–ľ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č—Ö —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ, Dr.Web –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į–Ķ—ā –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ī–į–Ĺ–Ĺ—č—Ö, –Ņ–Ķ—Ä–Ķ–ī–į–≤–į–Ķ–ľ—č—Ö —á–Ķ—Ä–Ķ–∑ –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į. –Ē–Ľ—Ź —Ä—Ź–ī–į –Ĺ–į—ą–ł—Ö –∑–į–ļ–į–∑—á–ł–ļ–ĺ–≤ —ć—ā–ĺ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ–Ļ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć—é –Ņ—Ä–ł —Ä–Ķ–į–Ľ–ł–∑–į—Ü–ł–ł –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ–ĺ–Ļ –ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č. –ė —ā–į–ļ–∂–Ķ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ—č–ľ –Ĺ–į–Ľ–ł—á–ł–Ķ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į –ī–Ľ—Ź –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ–ľ–ĺ–≥–ĺ —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź. –†–į–∑—Ä–į–Ī–ĺ—ā–ļ–į –Ņ–ĺ–ī–ĺ–Ī–Ĺ—č—Ö —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł —Ā–Ľ–ĺ–∂–Ĺ—č—Ö —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ —Ā—ā–ł–ľ—É–Ľ–ł—Ä—É–Ķ—ā –Ĺ–į—Ā –Ĺ–į —Ä–į–∑–≤–ł—ā–ł–Ķ –ě–° –ź–≤—Ä–ĺ—Ä–į, –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ –Ņ—Ä–ł–≤–ĺ–ī–ł—ā –ļ –Ņ–ĺ—Ź–≤–Ľ–Ķ–Ĺ–ł—é –Ĺ–ĺ–≤—č—Ö API –ł —Ą—É–Ĺ–ļ—Ü–ł–Ļ. –ė –ľ—č —Ä–į—Ā—Ā—á–ł—ā—č–≤–į–Ķ–ľ, —á—ā–ĺ Dr.Web Mobile Security Suite –ī–Ľ—Ź –ě–° –ź–≤—Ä–ĺ—Ä–į —ā–į–ļ–∂–Ķ –Ņ—Ä–ĺ–ī–ĺ–Ľ–∂–ł—ā —Ä–į–∑–≤–ł–≤–į—ā—Ć—Ā—Ź, –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į—Ź –Ī–ĺ–Ľ–Ķ–Ķ —ā–Ķ—Ā–Ĺ—É—é –ł–Ĺ—ā–Ķ–≥—Ä–į—Ü–ł—é —Ā —Ā–ł—Ā—ā–Ķ–ľ–Ĺ—č–ľ–ł –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā—Ź–ľ–ł¬Ľ, ‚ÄĒ –Ņ–ĺ–ī—á–Ķ—Ä–ļ–Ĺ—É–Ľ –Ē–ł—Ä–Ķ–ļ—ā–ĺ—Ä –ī–Ķ–Ņ–į—Ä—ā–į–ľ–Ķ–Ĺ—ā–į —Ä–į–∑–≤–ł—ā–ł—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī—č –ö–ł—Ä–ł–Ľ–Ľ –ß—É–≤–ł–Ľ–ł–Ĺ.

–°–Ķ—Ä—ā–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ķ —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź Dr.Web –Ņ—Ä–ł–ľ–Ķ–Ĺ—Ź—é—ā—Ā—Ź:

- –≤ –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł—Ź—Ö —Ā –Ņ–ĺ–≤—č—ą–Ķ–Ĺ–Ĺ—č–ľ–ł —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł—Ź–ľ–ł –ļ —É—Ä–ĺ–≤–Ĺ—é –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł;

- –ī–Ľ—Ź –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö –≤ —Ā–ł—Ā—ā–Ķ–ľ–į—Ö, –≤ –ļ–ĺ—ā–ĺ—Ä—č—Ö –ĺ–Ī—Ä–į–Ī–į—ā—č–≤–į–Ķ—ā—Ā—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—Ź, —Ā–ĺ–ī–Ķ—Ä–∂–į—Č–į—Ź —Ā–≤–Ķ–ī–Ķ–Ĺ–ł—Ź, —Ā–ĺ—Ā—ā–į–≤–Ľ—Ź—é—Č–ł–Ķ –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–Ķ–Ĺ–Ĺ—É—é —ā–į–Ļ–Ĺ—É;

- –ī–Ľ—Ź –∑–į—Č–ł—ā—č –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–Ķ–Ĺ–Ĺ—č—Ö –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ –ī–ĺ 1 –ļ–Ľ–į—Ā—Ā–į –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –≤–ļ–Ľ—é—á–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ;

- –ī–Ľ—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ī–ĺ 1 —É—Ä–ĺ–≤–Ĺ—Ź –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –Ņ–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö –≤ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ–į—Ö.

-

–ü—Ä–ĺ–≤–Ķ—Ä–ļ–į Docker-–ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤ —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é Dr.Web vxCube —Ā–Ĺ–ł–∂–į–Ķ—ā —Ä–ł—Ā–ļ —Ü–Ķ–Ľ–Ķ–≤—č—Ö –į—ā–į–ļ

1 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į

–°–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–Ķ –ė–Ę-–ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č –≤—Ā—Ď —á–į—Č–Ķ –Ņ–ĺ–Ľ–į–≥–į—é—ā—Ā—Ź –Ĺ–į –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł, –≤ —á–į—Ā—ā–Ĺ–ĺ—Ā—ā–ł Docker. –ė—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ —ć—ā–ł—Ö –Ľ–Ķ–≥–ļ–ĺ–≤–Ķ—Ā–Ĺ—č—Ö, –ł–∑–ĺ–Ľ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö —Ā—Ä–Ķ–ī –ī–Ľ—Ź –∑–į–Ņ—É—Ā–ļ–į –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –Ņ–ĺ–Ņ—É–Ľ—Ź—Ä–Ĺ–ĺ –Ī–Ľ–į–≥–ĺ–ī–į—Ä—Ź —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł –ł —É–ī–ĺ–Ī—Ā—ā–≤—É –ł–Ĺ—ā–Ķ–≥—Ä–į—Ü–ł–ł –≤ –ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—É. –Ę–į–ļ–ł–Ķ –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä—č —É–Ņ—Ä–ĺ—Č–į—é—ā —Ä–į–∑—Ä–į–Ī–ĺ—ā–ļ—É, —ā–Ķ—Ā—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ –ł —Ä–į–∑–≤—Ď—Ä—ā—č–≤–į–Ĺ–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ, –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź—Ź –ļ–ĺ–ľ–Ņ–į–Ĺ–ł—Ź–ľ –≥–ł–Ī–ļ–ĺ –ľ–į—Ā—ą—ā–į–Ī–ł—Ä–ĺ–≤–į—ā—Ć —Ā–≤–ĺ–ł —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź –ł —É—Ā–ļ–ĺ—Ä—Ź—ā—Ć —Ü–ł–ļ–Ľ –≤—č–Ņ—É—Ā–ļ–į –ĺ–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ļ.

–ě–ī–Ĺ–ĺ–Ļ –ł–∑ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł—Ź Docker-–ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ď–Ĺ–Ĺ–į—Ź –Ņ—Ä–į–ļ—ā–ł–ļ–į –Ņ—Ä–ł–ľ–Ķ–Ĺ–Ķ–Ĺ–ł—Ź –Ņ—Ä–ł –ł—Ö —Ā–Ī–ĺ—Ä–ļ–Ķ —Ā—ā–ĺ—Ä–ĺ–Ĺ–Ĺ–ł—Ö –ĺ–Ī—Ä–į–∑–ĺ–≤ –≤ –ļ–į—á–Ķ—Ā—ā–≤–Ķ –ĺ—Ā–Ĺ–ĺ–≤—č. –Ē–Ľ—Ź —É—Ā–ļ–ĺ—Ä–Ķ–Ĺ–ł—Ź —Ä–į–∑—Ä–į–Ī–ĺ—ā–ļ–ł –ł —Ä–į–∑–≤—Ď—Ä—ā—č–≤–į–Ĺ–ł—Ź –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –ľ–Ĺ–ĺ–≥–ł–Ķ –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—ā –≥–ĺ—ā–ĺ–≤—č–Ķ –ĺ–Ī—Ä–į–∑—č, –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ķ —ā—Ä–Ķ—ā—Ć–ł–ľ–ł –Ľ–ł—Ü–į–ľ–ł. –ě–ī–Ĺ–į–ļ–ĺ —ā–į–ļ–ł–Ķ –ĺ–Ī—Ä–į–∑—č –ľ–ĺ–≥—É—ā —Ā–ĺ–ī–Ķ—Ä–∂–į—ā—Ć —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā–ł –ł–Ľ–ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ —ć–Ľ–Ķ–ľ–Ķ–Ĺ—ā—č, –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź—é—Č–ł–Ķ —Ā–Ķ—Ä—Ć—Ď–∑–Ĺ—É—é —É–≥—Ä–ĺ–∑—É –ī–Ľ—Ź –ė–Ę-–ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č.

–ė—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ –Ĺ–Ķ–Ņ—Ä–ĺ–≤–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤ —É–≤–Ķ–Ľ–ł—á–ł–≤–į–Ķ—ā –≤–Ķ—Ä–ĺ—Ź—ā–Ĺ–ĺ—Ā—ā—Ć –≤–Ĺ–Ķ–ī—Ä–Ķ–Ĺ–ł—Ź –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–≥–ĺ –ü–ě –ł–Ľ–ł –Ĺ–Ķ–ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö —Ą—É–Ĺ–ļ—Ü–ł–Ļ –≤ –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č. –ü–ĺ —Ā—É—ā–ł, —ć—ā–ĺ –ĺ—ā–ļ—Ä—č–≤–į–Ķ—ā –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā—Ć –ī–Ľ—Ź —Ä–Ķ–į–Ľ–ł–∑–į—Ü–ł–ł –į—ā–į–ļ–ł –Ĺ–į —Ü–Ķ–Ņ–ĺ—á–ļ—É –Ņ–ĺ—Ā—ā–į–≤–ĺ–ļ (Supply Chain Compromise –Ņ–ĺ –ļ–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł–ł MITRE).

–ė–∑–Ī–Ķ–∂–į—ā—Ć —ć—ā–ł—Ö —Ä–ł—Ā–ļ–ĺ–≤ –ľ–ĺ–∂–Ĺ–ĺ –Ņ—Ä–ł —ā—Č–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ļ –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–Ķ –ł –į–Ĺ–į–Ľ–ł–∑–Ķ –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤ –Ņ–Ķ—Ä–Ķ–ī –ł—Ö –Ņ—Ä–ł–ľ–Ķ–Ĺ–Ķ–Ĺ–ł–Ķ–ľ —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é Dr.Web vxCube.

–Ě–ĺ–≤—č–Ķ –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā–ł Dr.Web vxCube

–í –ĺ—ā–≤–Ķ—ā –Ĺ–į —Ä–į—Ā—ā—É—Č–Ķ–Ķ —á–ł—Ā–Ľ–ĺ —É–≥—Ä–ĺ–∑, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č—Ö —Ā –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–Ĺ—č–ľ–ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—Ź–ľ–ł, –≤ –Ņ–Ķ—Ā–ĺ—á–Ĺ–ł—Ü—É Dr.Web vxCube –Ī—č–Ľ–į –ī–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–į –Ĺ–ĺ–≤–į—Ź —Ą—É–Ĺ–ļ—Ü–ł—Ź ‚ÄĒ –į–Ĺ–į–Ľ–ł–∑ Docker-–ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤. –Ę–Ķ–Ņ–Ķ—Ä—Ć –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł –ľ–ĺ–≥—É—ā –Ņ—Ä–ĺ–≤–ĺ–ī–ł—ā—Ć –ī–Ķ—ā–į–Ľ—Ć–Ĺ—č–Ļ –į–Ĺ–į–Ľ–ł–∑ –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–Ĺ—č—Ö –ĺ–Ī—Ä–į–∑–ĺ–≤, –≤—č—Ź–≤–Ľ—Ź—Ź –≤–ĺ–∑–ľ–ĺ–∂–Ĺ—č–Ķ —Ā–ļ—Ä—č—ā—č–Ķ —É–≥—Ä–ĺ–∑—č, –Ĺ–Ķ–ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ķ —Ą—É–Ĺ–ļ—Ü–ł–ł –ł–Ľ–ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ —ć–Ľ–Ķ–ľ–Ķ–Ĺ—ā—č.

–ü–Ķ—Ā–ĺ—á–Ĺ–ł—Ü–į Dr.Web vxCube –į–Ĺ–į–Ľ–ł–∑–ł—Ä—É–Ķ—ā –Ņ–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł–Ķ –Ņ–ĺ–ī–ĺ–∑—Ä–ł—ā–Ķ–Ľ—Ć–Ĺ—č—Ö –ĺ–Ī—ä–Ķ–ļ—ā–ĺ–≤ –ł –Ņ–ĺ–ľ–ĺ–≥–į–Ķ—ā –ĺ–Ī–Ĺ–į—Ä—É–∂–ł–≤–į—ā—Ć —É–≥—Ä–ĺ–∑—č, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –Ĺ–Ķ –≤—Ā–Ķ–≥–ī–į –ľ–ĺ–≥—É—ā —Ä–į—Ā–Ņ–ĺ–∑–Ĺ–į—ā—Ć –ĺ–Ī—č—á–Ĺ—č–Ķ —Ā—Ä–Ķ–ī—Ā—ā–≤–į –∑–į—Č–ł—ā—č. Dr.Web vxCube –ł–≥—Ä–į–Ķ—ā –ļ–Ľ—é—á–Ķ–≤—É—é —Ä–ĺ–Ľ—Ć –≤ –Ņ—Ä–ĺ—ā–ł–≤–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł–ł —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–ľ –ļ–ł–Ī–Ķ—Ä—É–≥—Ä–ĺ–∑–į–ľ, –≤–ļ–Ľ—é—á–į—Ź —Ü–Ķ–Ľ–Ķ–≤—č–Ķ –į—ā–į–ļ–ł APT (Advanced Persistent Threats, –ł–Ľ–ł —Ä–į—Ā—ą–ł—Ä–Ķ–Ĺ–Ĺ—č–Ķ –Ņ–ĺ—Ā—ā–ĺ—Ź–Ĺ–Ĺ—č–Ķ —É–≥—Ä–ĺ–∑—č).

–ü–Ķ—Ā–ĺ—á–Ĺ–ł—Ü–į Dr.Web vxCube –ł–ī–Ķ–į–Ľ—Ć–Ĺ–ĺ –Ņ–ĺ–ī—Ö–ĺ–ī–ł—ā –ī–Ľ—Ź –¶–Ķ–Ĺ—ā—Ä–ĺ–≤ –ľ–ĺ–Ĺ–ł—ā–ĺ—Ä–ł–Ĺ–≥–į –ł –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł—Ź –į—ā–į–ļ (SOC), –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–į—Ź –∑–į–ī–į—á–į –ļ–ĺ—ā–ĺ—Ä—č—Ö - –≤—č—Ź–≤–Ľ–Ķ–Ĺ–ł–Ķ –ł –Ĺ–Ķ–Ļ—ā—Ä–į–Ľ–ł–∑–į—Ü–ł—Ź —É–≥—Ä–ĺ–∑ –Ĺ–į —Ä–į–Ĺ–Ĺ–ł—Ö —ć—ā–į–Ņ–į—Ö. –ě–Ĺ–į –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į–Ķ—ā –ļ–į–ļ —Ä—É—á–Ĺ–ĺ–Ļ, —ā–į–ļ –ł –į–≤—ā–ĺ–ľ–į—ā–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ļ –ł—Ā—á–Ķ—Ä–Ņ—č–≤–į—é—Č–ł–Ļ –į–Ĺ–į–Ľ–ł–∑ –Ņ–ĺ–ī–ĺ–∑—Ä–ł—ā–Ķ–Ľ—Ć–Ĺ—č—Ö —Ą–į–Ļ–Ľ–ĺ–≤ –≤ –ł–∑–ĺ–Ľ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī–Ķ. –≠—ā–ĺ –Ņ–ĺ–ľ–ĺ–≥–į–Ķ—ā –≤—č—Ź–≤–Ľ—Ź—ā—Ć —Ā–ļ—Ä—č—ā—č–Ķ —É–≥—Ä–ĺ–∑—č –ł –ī–Ķ—ā–į–Ľ–ł–∑–ł—Ä–ĺ–≤–į—ā—Ć –Ņ–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł–Ķ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–≥–ĺ –ü–ě, –Ņ–ĺ–≤—č—ą–į—Ź —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć –Ņ—Ä–ĺ—ā–ł–≤–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł—Ź –Ķ–ľ—É. –ü—Ä–ł–ľ–Ķ–Ĺ–Ķ–Ĺ–ł–Ķ –Ņ–Ķ—Ā–ĺ—á–Ĺ–ł—Ü—č –Ĺ–Ķ —ā–ĺ–Ľ—Ć–ļ–ĺ —Ā–ĺ–ļ—Ä–į—Č–į–Ķ—ā –≤—Ä–Ķ–ľ—Ź –Ĺ–į –Ņ—Ä–ł–Ĺ—Ź—ā–ł–Ķ —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ, –Ĺ–ĺ –ł —Ā–Ĺ–ł–∂–į–Ķ—ā –Ĺ–į–≥—Ä—É–∑–ļ—É –Ĺ–į —Ā–Ņ–Ķ—Ü–ł–į–Ľ–ł—Ā—ā–ĺ–≤ –Ņ–ĺ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –Ď–Ľ–į–≥–ĺ–ī–į—Ä—Ź –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ļ–Ķ —Ä–į–∑–Ľ–ł—á–Ĺ—č—Ö –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ –ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ Dr.Web vxCube –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –į–Ĺ–į–Ľ–ł–∑–ł—Ä–ĺ–≤–į—ā—Ć —ą–ł—Ä–ĺ–ļ–ł–Ļ —Ā–Ņ–Ķ–ļ—ā—Ä —É–≥—Ä–ĺ–∑, —á—ā–ĺ –ī–Ķ–Ľ–į–Ķ—ā –Ķ–≥–ĺ –Ĺ–Ķ–∑–į–ľ–Ķ–Ĺ–ł–ľ—č–ľ –ł–Ĺ—Ā—ā—Ä—É–ľ–Ķ–Ĺ—ā–ĺ–ľ –ī–Ľ—Ź SOC.

–ě—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā–ł –į–Ĺ–į–Ľ–ł–∑–į Docker-–ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤ –≤ Dr.Web vxCube:

- –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–į –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–Ĺ—č—Ö –ĺ–Ī—Ä–į–∑–ĺ–≤ –≤ –ł–∑–ĺ–Ľ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī–Ķ –Ĺ–į –Ĺ–į–Ľ–ł—á–ł–Ķ —Ā–ļ—Ä—č—ā—č—Ö –ł–Ľ–ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā–ĺ–≤;

- –į–Ĺ–į–Ľ–ł–∑ –Ņ–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł—Ź –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤, –≤–ļ–Ľ—é—á–į—Ź —Ā–Ķ—ā–Ķ–≤—É—é –į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć –ł –≤–∑–į–ł–ľ–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł–Ķ —Ā —Ā–ł—Ā—ā–Ķ–ľ–ĺ–Ļ;

- –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā—Ć –≤—č—Ź–≤–Ľ–Ķ–Ĺ–ł—Ź –Ĺ–Ķ–ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö —Ą—É–Ĺ–ļ—Ü–ł–Ļ, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ľ–ĺ–≥—É—ā –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź—ā—Ć —É–≥—Ä–ĺ–∑—É –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł;

- –Ņ–ĺ–ī—Ä–ĺ–Ī–Ĺ—č–Ļ –ĺ—ā—á—Ď—ā –ĺ —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā–į—Ö –į–Ĺ–į–Ľ–ł–∑–į, –≤–ļ–Ľ—é—á–į—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ –Ņ–ĺ–ī–ĺ–∑—Ä–ł—ā–Ķ–Ľ—Ć–Ĺ—č—Ö –ī–Ķ–Ļ—Ā—ā–≤–ł—Ź—Ö –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–į.

–ė—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ Dr.Web vxCube –ī–Ľ—Ź –į–Ĺ–į–Ľ–ł–∑–į Docker-–ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤ –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–Ľ—Ź–Ķ—ā —Ä—Ź–ī —Ā—É—Č–Ķ—Ā—ā–≤–Ķ–Ĺ–Ĺ—č—Ö –Ņ—Ä–Ķ–ł–ľ—É—Č–Ķ—Ā—ā–≤:

- –Ņ–ĺ–≤—č—ą–Ķ–Ĺ–ł–Ķ —É—Ä–ĺ–≤–Ĺ—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–Ĺ—č—Ö –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –∑–į —Ā—á—Ď—ā —ā—Č–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ļ –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–ł –ĺ–Ī—Ä–į–∑–ĺ–≤;

- —Ā–Ĺ–ł–∂–Ķ–Ĺ–ł–Ķ —Ä–ł—Ā–ļ–ĺ–≤ –ī–Ľ—Ź –≤—Ā–Ķ–Ļ –ė–Ę-–ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č –Ņ—É—ā—Ď–ľ –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł—Ź –≤–Ĺ–Ķ–ī—Ä–Ķ–Ĺ–ł—Ź –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–≥–ĺ –ļ–ĺ–ī–į —á–Ķ—Ä–Ķ–∑ –Ĺ–Ķ–Ņ—Ä–ĺ–≤–Ķ—Ä–Ķ–Ĺ–Ĺ—č–Ķ –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä—č;

- –ĺ–Ņ—ā–ł–ľ–ł–∑–į—Ü–ł—Ź –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–ĺ–≤ –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–ł –ł –≤–Ĺ–Ķ–ī—Ä–Ķ–Ĺ–ł—Ź –ļ–ĺ–Ĺ—ā–Ķ–Ļ–Ĺ–Ķ—Ä–ĺ–≤, —á—ā–ĺ —É—Ā–ļ–ĺ—Ä—Ź–Ķ—ā —Ä–į–∑—Ä–į–Ī–ĺ—ā–ļ—É –ł —Ä–į–∑–≤—Ď—Ä—ā—č–≤–į–Ĺ–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –Ī–Ķ–∑ –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–ł—Ā—Ā–ĺ–≤ –≤ –ĺ–Ī–Ľ–į—Ā—ā–ł –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.

–£–∑–Ĺ–į—ā—Ć –Ņ–ĺ–ī—Ä–ĺ–Ī–Ĺ–Ķ–Ķ –ĺ Dr.Web vxCube –ł –Ņ–ĺ–Ľ—É—á–ł—ā—Ć –ī–ĺ—Ā—ā—É–Ņ –ļ –ī–Ķ–ľ–ĺ-–≤–Ķ—Ä—Ā–ł–ł –ľ–ĺ–∂–Ĺ–ĺ –∑–ī–Ķ—Ā—Ć - https://www.drweb.ru/vxcube/.

-

Dr.Web –Ņ–ĺ –Ņ–ĺ–ī–Ņ–ł—Ā–ļ–Ķ: –Ĺ–ĺ–≤—č–Ķ –Ĺ–į–ł–ľ–Ķ–Ĺ–ĺ–≤–į–Ĺ–ł—Ź –ł —Ü–Ķ–Ĺ—č

31 –ľ–į—Ä—ā–į 2025 –≥–ĺ–ī–į

¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ —Ā–ĺ–ĺ–Ī—Č–į–Ķ—ā, —á—ā–ĺ —Ā 1 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į –ľ–Ķ–Ĺ—Ź—é—ā—Ā—Ź –Ĺ–į–∑–≤–į–Ĺ–ł—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č—Ö –Ņ—Ä–ĺ–ī—É–ļ—ā–ĺ–≤ –ł —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ Dr.Web –Ņ–ĺ –Ņ–ĺ–ī–Ņ–ł—Ā–ļ–Ķ, —Ü–Ķ–Ĺ–ĺ–≤–į—Ź –Ņ–ĺ–Ľ–ł—ā–ł–ļ–į –ł —Ā–ł—Ā—ā–Ķ–ľ–į —Ā–ļ–ł–ī–ĺ–ļ.

–Ę–Ķ–Ņ–Ķ—Ä—Ć –ī–Ľ—Ź –Ņ–į–ļ–Ķ—ā–ĺ–≤ –ú–ĺ–Ī–ł–Ľ—Ć–Ĺ—č–Ļ, –ü–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č–Ļ –ł –†–į—Ā—ą–ł—Ä–Ķ–Ĺ–Ĺ—č–Ļ –Ī—É–ī—É—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź –Ĺ–į–∑–≤–į–Ĺ–ł—Ź: Dr.Web –ú–ĺ–Ī–ł–Ľ—Ć–Ĺ—č–Ļ, Dr.Web –ü–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č–Ļ –ł Dr.Web –†–į—Ā—ą–ł—Ä–Ķ–Ĺ–Ĺ—č–Ļ. –ü—Ä–ł —ć—ā–ĺ–ľ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č—Ö –Ņ—Ä–ĺ–ī—É–ļ—ā–ĺ–≤ –ł —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ Dr.Web –Ņ–ĺ –Ņ–ĺ–ī–Ņ–ł—Ā–ļ–Ķ –ĺ—Ā—ā–į–Ķ—ā—Ā—Ź –Ņ—Ä–Ķ–∂–Ĺ–ł–ľ.

–Ě–ł–∂–Ķ –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ–Ķ–Ĺ—č –į–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ —Ü–Ķ–Ĺ—č, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –≤—Ā—ā—É–Ņ—Ź—ā –≤ —Ā–ł–Ľ—É —Ā 1 –į–Ņ—Ä–Ķ–Ľ—Ź 2025 –≥–ĺ–ī–į. –ß–Ķ–ľ –Ī–ĺ–Ľ—Ć—ą–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –∑–į—Č–ł—Č–į–Ķ—ā –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ć, —ā–Ķ–ľ –Ĺ–ł–∂–Ķ —Ā—ā–ĺ–ł–ľ–ĺ—Ā—ā—Ć –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł—Ź –Ņ–ĺ–ī–Ņ–ł—Ā–ļ–ł –ī–Ľ—Ź –ĺ–ī–Ĺ–ĺ–≥–ĺ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į.

| Dr.Web –ü–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č–Ļ |

–¶–Ķ–Ĺ–į –∑–į 1 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ, —Ä—É–Ī./–ī–Ķ–Ĺ—Ć |

–ė—ā–ĺ–≥–ĺ–≤–į—Ź —Ü–Ķ–Ĺ–į –∑–į –ĺ–Ī—Č–Ķ–Ķ –ļ–ĺ–Ľ–ł—á–Ķ—Ā—ā–≤–ĺ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, —Ä—É–Ī./–ī–Ķ–Ĺ—Ć |

| 1 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ |

4,52 |

4,52 |

| 2 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į |

2,33 |

4,66 |

| 3 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į |

1,61 |

4,83 |

| 4 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į |

1,24 |

4,96 |

| 5 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

1,02 |

5,10 |

| Dr.Web –ú–ĺ–Ī–ł–Ľ—Ć–Ĺ—č–Ļ |

–¶–Ķ–Ĺ–į –∑–į 1 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ, —Ä—É–Ī./–ī–Ķ–Ĺ—Ć |

–ė—ā–ĺ–≥–ĺ–≤–į—Ź —Ü–Ķ–Ĺ–į –∑–į –ĺ–Ī—Č–Ķ–Ķ –ļ–ĺ–Ľ–ł—á–Ķ—Ā—ā–≤–ĺ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, —Ä—É–Ī./–ī–Ķ–Ĺ—Ć |

| 1 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ |

1,81 |

1,81 |

| 2 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į |

0,93 |

1,86 |

| 3 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į |

0,64 |

1,92 |

| 4 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į |

0,50 |

2,00 |

| 5 —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

0,41 |

2,05 |

| Dr.Web –†–į—Ā—ą–ł—Ä–Ķ–Ĺ–Ĺ—č–Ļ |

–¶–Ķ–Ĺ–į –∑–į 1 –Ņ–į—Ä—É —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, —Ä—É–Ī./–ī–Ķ–Ĺ—Ć |

–ė—ā–ĺ–≥–ĺ–≤–į—Ź —Ü–Ķ–Ĺ–į –∑–į –ĺ–Ī—Č–Ķ–Ķ –ļ–ĺ–Ľ–ł—á–Ķ—Ā—ā–≤–ĺ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, —Ä—É–Ī./–ī–Ķ–Ĺ—Ć |

| 1 –Ņ–į—Ä–į —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

6,03 |

6,03 |

| 2 –Ņ–į—Ä—č —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

3,12 |

6,24 |

| 3 –Ņ–į—Ä—č —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

2,15 |

6,45 |

| 4 –Ņ–į—Ä—č —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

1,66 |

6,64 |

| 5 –Ņ–į—Ä —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ |

1,37 |

6,85 |

–ě—Ā—ā–į–Ľ–ł—Ā—Ć –≤–ĺ–Ņ—Ä–ĺ—Ā—č ‚ÄĒ –ĺ–Ī—Ä–į—ā–ł—ā–Ķ—Ā—Ć –≤ –°–Ľ—É–∂–Ī—É –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ļ–ł –Ņ—Ä–ĺ–ī–į–∂.

-

¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ: –ĺ–Ī–∑–ĺ—Ä –≤–ł—Ä—É—Ā–Ĺ–ĺ–Ļ –į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –≤ I –ļ–≤–į—Ä—ā–į–Ľ–Ķ 2025 –≥–ĺ–ī–į

27 –ľ–į—Ä—ā–į 2025 –≥–ĺ–ī–į

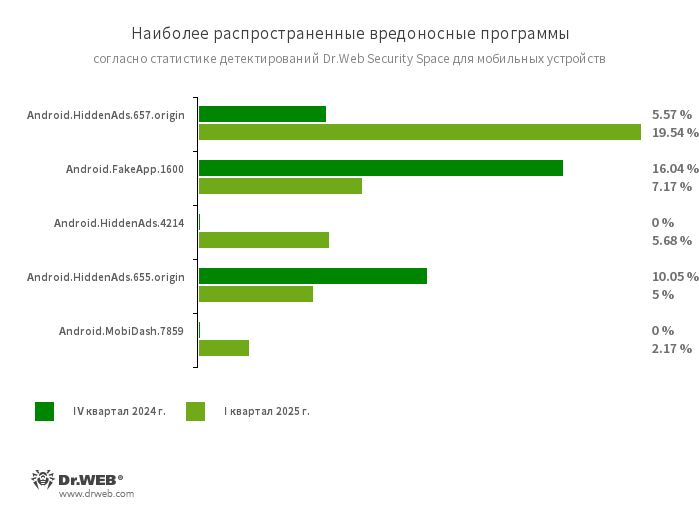

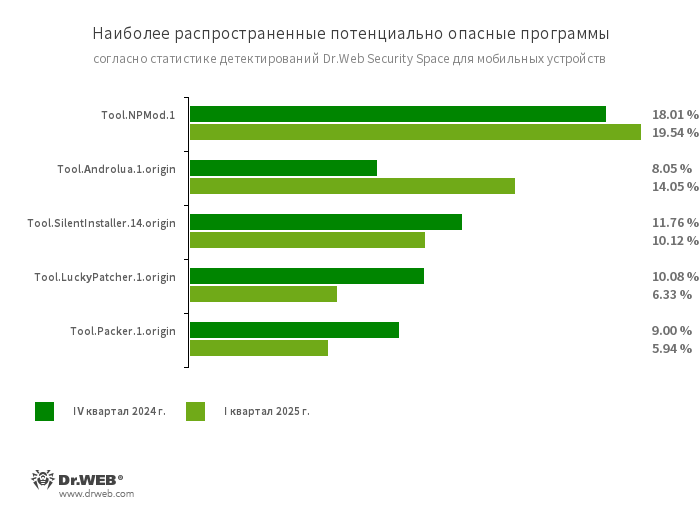

–°–ĺ–≥–Ľ–į—Ā–Ĺ–ĺ –ī–į–Ĺ–Ĺ—č–ľ —Ā—ā–į—ā–ł—Ā—ā–ł–ļ–ł –ī–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ļ Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, –≤ I –ļ–≤–į—Ä—ā–į–Ľ–Ķ 2025 –≥–ĺ–ī–į —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ķ —ā—Ä–ĺ—Ź–Ĺ—č Android.HiddenAds –ĺ—Ā—ā–į–Ľ–ł—Ā—Ć –Ĺ–į–ł–Ī–ĺ–Ľ–Ķ–Ķ —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ–Ķ–Ĺ–Ĺ—č–ľ–ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–ľ–ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į–ľ–ł –ī–Ľ—Ź –ě–° Android. –ü—Ä–ł —ć—ā–ĺ–ľ –Ņ–ĺ —Ā—Ä–į–≤–Ĺ–Ķ–Ĺ–ł—é —Ā IV –ļ–≤–į—Ä—ā–į–Ľ–ĺ–ľ –Ņ—Ä–ĺ—ą–Ľ–ĺ–≥–ĺ –≥–ĺ–ī–į –ĺ–Ĺ–ł –ĺ–Ī–Ĺ–į—Ä—É–∂–ł–≤–į–Ľ–ł—Ā—Ć –Ĺ–į –∑–į—Č–ł—Č–į–Ķ–ľ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į—Ö –Ī–ĺ–Ľ–Ķ–Ķ —á–Ķ–ľ –≤ 2 —Ä–į–∑–į —á–į—Č–Ķ. –í—ā–ĺ—Ä–ĺ–Ķ –ľ–Ķ—Ā—ā–ĺ –≤–Ĺ–ĺ–≤—Ć –ī–ĺ—Ā—ā–į–Ľ–ĺ—Ā—Ć –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–ľ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź–ľ Android.FakeApp, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—ā –≤ —Ä–į–∑–Ľ–ł—á–Ĺ—č—Ö –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ł—Ö —Ā—Ö–Ķ–ľ–į—Ö; –ł—Ö –į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć –≤–ĺ–∑—Ä–ĺ—Ā–Ľ–į –Ņ–ĺ—á—ā–ł –Ĺ–į 8%. –Ę—Ä–Ķ—ā—Ć–ł–ľ–ł —Ā—ā–į–Ľ–ł —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ķ —ā—Ä–ĺ—Ź–Ĺ—č —Ā–Ķ–ľ–Ķ–Ļ—Ā—ā–≤–į Android.MobiDash ‚ÄĒ —á–ł—Ā–Ľ–ĺ –ł—Ö –ī–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ļ –≤–ĺ–∑—Ä–ĺ—Ā–Ľ–ĺ –Ņ–ĺ—á—ā–ł –≤ 5 —Ä–į–∑.

–ü–ĺ—Ö–ĺ–∂–į—Ź –ī–ł–Ĺ–į–ľ–ł–ļ–į –Ĺ–į–Ī–Ľ—é–ī–į–Ľ–į—Ā—Ć –ł —Ā—Ä–Ķ–ī–ł –ľ–Ĺ–ĺ–≥–ł—Ö –Ī–į–Ĺ–ļ–ĺ–≤—Ā–ļ–ł—Ö —ā—Ä–ĺ—Ź–Ĺ–ĺ–≤. –Ę–į–ļ, –Ī—č–Ľ –∑–į—Ą–ł–ļ—Ā–ł—Ä–ĺ–≤–į–Ĺ —Ä–ĺ—Ā—ā —á–ł—Ā–Ľ–į –į—ā–į–ļ –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–ł—ā–Ķ–Ľ–Ķ–Ļ —Ā–Ķ–ľ–Ķ–Ļ—Ā—ā–≤

Android.BankBot –ł Android.Banker ‚ÄĒ –Ĺ–į 20,68% –ł 151,71% —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ. –í —ā–ĺ –∂–Ķ –≤—Ä–Ķ–ľ—Ź —ā—Ä–ĺ—Ź–Ĺ—č Android.SpyMax,

–į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć –ļ–ĺ—ā–ĺ—Ä—č—Ö —Ä–ĺ—Ā–Ľ–į –Ņ—Ä–į–ļ—ā–ł—á–Ķ—Ā–ļ–ł –≤ —ā–Ķ—á–Ķ–Ĺ–ł–Ķ –≤—Ā–Ķ–≥–ĺ 2024 –≥–ĺ–ī–į, –ī–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ľ–ł—Ā—Ć –Ĺ–į 41,94% —Ä–Ķ–∂–Ķ, —á–Ķ–ľ –ļ–≤–į—Ä—ā–į–Ľ–ĺ–ľ —Ä–į–Ĺ–Ķ–Ķ.

–í —ā–Ķ—á–Ķ–Ĺ–ł–Ķ –Ņ–ĺ—Ā–Ľ–Ķ–ī–Ĺ–ł—Ö 3 –ľ–Ķ—Ā—Ź—Ü–Ķ–≤ —Ā–Ņ–Ķ—Ü–ł–į–Ľ–ł—Ā—ā—č ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ –≤—č—Ź–≤–ł–Ľ–ł –ī–Ķ—Ā—Ź—ā–ļ–ł –Ĺ–ĺ–≤—č—Ö —É–≥—Ä–ĺ–∑ –≤ –ļ–į—ā–į–Ľ–ĺ–≥–Ķ Google Play. –Ě–į—Ä—Ź–ī—É —Ā —ā—Ä–į–ī–ł—Ü–ł–ĺ–Ĺ–Ĺ–ĺ –Ī–ĺ–Ľ—Ć—ą–ł–ľ

–ļ–ĺ–Ľ–ł—á–Ķ—Ā—ā–≤–ĺ–ľ —ā—Ä–ĺ—Ź–Ĺ–ĺ–≤ Android.FakeApp –Ĺ–į—ą–į –≤–ł—Ä—É—Ā–Ĺ–į—Ź –Ľ–į–Ī–ĺ—Ä–į—ā–ĺ—Ä–ł—Ź –∑–į—Ą–ł–ļ—Ā–ł—Ä–ĺ–≤–į–Ľ–į —ā–į–ľ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ī–Ľ—Ź –ļ—Ä–į–∂–ł –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā,

–į —ā–į–ļ–∂–Ķ –ĺ—á–Ķ—Ä–Ķ–ī–Ĺ—č–Ķ —ā—Ä–ĺ—Ź–Ĺ—č, –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä—É—é—Č–ł–Ķ –Ĺ–į–≤—Ź–∑—á–ł–≤—É—é —Ä–Ķ–ļ–Ľ–į–ľ—É.

–ď–õ–ź–í–Ě–ę–ē –Ę–ē–Ě–Ē–ē–Ě–¶–ė–ė I –ö–í–ź–†–Ę–ź–õ–ź

- –†–ĺ—Ā—ā –į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č—Ö —ā—Ä–ĺ—Ź–Ĺ–ĺ–≤

- –£–≤–Ķ–Ľ–ł—á–Ķ–Ĺ–ł–Ķ —á–ł—Ā–Ľ–į –į—ā–į–ļ –Ī–į–Ĺ–ļ–Ķ—Ä–ĺ–≤ Android.BankBot –ł Android.Banker

- –°–Ĺ–ł–∂–Ķ–Ĺ–ł–Ķ –į–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł —ā—Ä–ĺ—Ź–Ĺ–ĺ–≤-—ą–Ņ–ł–ĺ–Ĺ–ĺ–≤ Android.SpyMax

- –í Google Play –Ņ–ĺ—Ź–≤–ł–Ľ–ĺ—Ā—Ć –ľ–Ĺ–ĺ–∂–Ķ—Ā—ā–≤–ĺ –Ĺ–ĺ–≤—č—Ö –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ

–ü–ĺ –ī–į–Ĺ–Ĺ—č–ľ Dr.Web Security Space –ī–Ľ—Ź –ľ–ĺ–Ī–ł–Ľ—Ć–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤

- Android.HiddenAds.657.origin

- Android.HiddenAds.655.origin

- Android.HiddenAds.4214

- –Ę—Ä–ĺ—Ź–Ĺ—Ā–ļ–ł–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ī–Ľ—Ź –Ņ–ĺ–ļ–į–∑–į –Ĺ–į–≤—Ź–∑—á–ł–≤–ĺ–Ļ —Ä–Ķ–ļ–Ľ–į–ľ—č. –ü—Ä–Ķ–ī—Ā—ā–į–≤–ł—ā–Ķ–Ľ–ł —Ā–Ķ–ľ–Ķ–Ļ—Ā—ā–≤–į Android.HiddenAds —á–į—Ā—ā–ĺ —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź—é—ā—Ā—Ź –Ņ–ĺ–ī –≤–ł–ī–ĺ–ľ –Ī–Ķ–∑–ĺ–Ī–ł–ī–Ĺ—č—Ö –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –ł –≤ –Ĺ–Ķ–ļ–ĺ—ā–ĺ—Ä—č—Ö —Ā–Ľ—É—á–į—Ź—Ö —É—Ā—ā–į–Ĺ–į–≤–Ľ–ł–≤–į—é—ā—Ā—Ź –≤ —Ā–ł—Ā—ā–Ķ–ľ–Ĺ—č–Ļ –ļ–į—ā–į–Ľ–ĺ–≥ –ī—Ä—É–≥–ł–ľ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–ľ –ü–ě. –ü–ĺ–Ņ–į–ī–į—Ź –Ĺ–į Android-—É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į, —ā–į–ļ–ł–Ķ —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ķ —ā—Ä–ĺ—Ź–Ĺ—č –ĺ–Ī—č—á–Ĺ–ĺ —Ā–ļ—Ä—č–≤–į—é—ā –ĺ—ā –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź —Ā–≤–ĺ–Ķ –Ņ—Ä–ł—Ā—É—ā—Ā—ā–≤–ł–Ķ –≤ —Ā–ł—Ā—ā–Ķ–ľ–Ķ ‚ÄĒ –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä, ¬ę–Ņ—Ä—Ź—á—É—ā¬Ľ –∑–Ĺ–į—á–ĺ–ļ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –ł–∑ –ľ–Ķ–Ĺ—é –≥–Ľ–į–≤–Ĺ–ĺ–≥–ĺ —ć–ļ—Ä–į–Ĺ–į.

- Android.FakeApp.1600

- –Ę—Ä–ĺ—Ź–Ĺ—Ā–ļ–į—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į, –ļ–ĺ—ā–ĺ—Ä–į—Ź –∑–į–≥—Ä—É–∂–į–Ķ—ā —É–ļ–į–∑–į–Ĺ–Ĺ—č–Ļ –≤ –Ķ–Ķ –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–į—Ö –≤–Ķ–Ī-—Ā–į–Ļ—ā. –ė–∑–≤–Ķ—Ā—ā–Ĺ—č–Ķ –ľ–ĺ–ī–ł—Ą–ł–ļ–į—Ü–ł–ł —ć—ā–ĺ–≥–ĺ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–≥–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –∑–į–≥—Ä—É–∂–į—é—ā —Ā–į–Ļ—ā –ĺ–Ĺ–Ľ–į–Ļ–Ĺ-–ļ–į–∑–ł–Ĺ–ĺ.

- Android.MobiDash.7859

- –Ę—Ä–ĺ—Ź–Ĺ—Ā–ļ–į—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į, –Ņ–ĺ–ļ–į–∑—č–≤–į—é—Č–į—Ź –Ĺ–į–ī–ĺ–Ķ–ī–Ľ–ł–≤—É—é —Ä–Ķ–ļ–Ľ–į–ľ—É. –ě–Ĺ–į –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź–Ķ—ā —Ā–ĺ–Ī–ĺ–Ļ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ļ –ľ–ĺ–ī—É–Ľ—Ć, –ļ–ĺ—ā–ĺ—Ä—č–Ļ —Ä–į–∑—Ä–į–Ī–ĺ—ā—á–ł–ļ–ł –ü–ě –≤—Ā—ā—Ä–į–ł–≤–į—é—ā –≤ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź.

- Program.FakeMoney.11

- Program.FakeMoney.14

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ, —Ź–ļ–ĺ–Ī—č –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź—é—Č–ł—Ö –∑–į—Ä–į–Ī–į—ā—č–≤–į—ā—Ć –Ĺ–į –≤—č–Ņ–ĺ–Ľ–Ĺ–Ķ–Ĺ–ł–ł —ā–Ķ—Ö –ł–Ľ–ł –ł–Ĺ—č—Ö –ī–Ķ–Ļ—Ā—ā–≤–ł–Ļ –ł–Ľ–ł –∑–į–ī–į–Ĺ–ł–Ļ. –≠—ā–ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ł–ľ–ł—ā–ł—Ä—É—é—ā –Ĺ–į—á–ł—Ā–Ľ–Ķ–Ĺ–ł–Ķ –≤–ĺ–∑–Ĺ–į–≥—Ä–į–∂–ī–Ķ–Ĺ–ł–Ļ, –Ņ—Ä–ł—á–Ķ–ľ –ī–Ľ—Ź –≤—č–≤–ĺ–ī–į ¬ę–∑–į—Ä–į–Ī–ĺ—ā–į–Ĺ–Ĺ—č—Ö¬Ľ –ī–Ķ–Ĺ–Ķ–≥ —ā—Ä–Ķ–Ī—É–Ķ—ā—Ā—Ź –Ĺ–į–ļ–ĺ–Ņ–ł—ā—Ć –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–Ĺ—É—é —Ā—É–ľ–ľ—É. –ě–Ī—č—á–Ĺ–ĺ –≤ –Ĺ–ł—Ö –ł–ľ–Ķ–Ķ—ā—Ā—Ź —Ā–Ņ–ł—Ā–ĺ–ļ –Ņ–ĺ–Ņ—É–Ľ—Ź—Ä–Ĺ—č—Ö –Ņ–Ľ–į—ā–Ķ–∂–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ –ł –Ī–į–Ĺ–ļ–ĺ–≤, —á–Ķ—Ä–Ķ–∑ –ļ–ĺ—ā–ĺ—Ä—č–Ķ —Ź–ļ–ĺ–Ī—č –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ –Ņ–Ķ—Ä–Ķ–≤–Ķ—Ā—ā–ł –Ĺ–į–≥—Ä–į–ī—č. –Ě–ĺ –ī–į–∂–Ķ –ļ–ĺ–≥–ī–į –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ —É–ī–į–Ķ—ā—Ā—Ź –Ĺ–į–ļ–ĺ–Ņ–ł—ā—Ć –ī–ĺ—Ā—ā–į—ā–ĺ—á–Ĺ—É—é –ī–Ľ—Ź –≤—č–≤–ĺ–ī–į —Ā—É–ľ–ľ—É, –ĺ–Ī–Ķ—Č–į–Ĺ–Ĺ—č–Ķ –≤—č–Ņ–Ľ–į—ā—č –Ĺ–Ķ –Ņ–ĺ—Ā—ā—É–Ņ–į—é—ā. –≠—ā–ĺ–Ļ –∑–į–Ņ–ł—Ā—Ć—é —ā–į–ļ–∂–Ķ –ī–Ķ—ā–Ķ–ļ—ā–ł—Ä—É–Ķ—ā—Ā—Ź –ī—Ä—É–≥–ĺ–Ķ –Ĺ–Ķ–∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ķ –ü–ě, –ĺ—Ā–Ĺ–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ķ –Ĺ–į –ļ–ĺ–ī–Ķ —ā–į–ļ–ł—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ.

- Program.FakeAntiVirus.1

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ł–ľ–ł—ā–ł—Ä—É—é—ā —Ä–į–Ī–ĺ—ā—É –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ–ĺ–≥–ĺ –ü–ě. –Ę–į–ļ–ł–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ľ–ĺ–≥—É—ā —Ā–ĺ–ĺ–Ī—Č–į—ā—Ć –ĺ –Ĺ–Ķ—Ā—É—Č–Ķ—Ā—ā–≤—É—é—Č–ł—Ö —É–≥—Ä–ĺ–∑–į—Ö –ł –≤–≤–ĺ–ī–ł—ā—Ć –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –≤ –∑–į–Ī–Ľ—É–∂–ī–Ķ–Ĺ–ł–Ķ, —ā—Ä–Ķ–Ī—É—Ź –ĺ–Ņ–Ľ–į—ā–ł—ā—Ć –Ņ–ĺ–ļ—É–Ņ–ļ—É –Ņ–ĺ–Ľ–Ĺ–ĺ–Ļ –≤–Ķ—Ä—Ā–ł–ł.

- Program.CloudInject.1

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ Android-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ, –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –Ņ—Ä–ł –Ņ–ĺ–ľ–ĺ—Č–ł –ĺ–Ī–Ľ–į—á–Ĺ–ĺ–≥–ĺ —Ā–Ķ—Ä–≤–ł—Ā–į CloudInject –ł –ĺ–ī–Ĺ–ĺ–ł–ľ–Ķ–Ĺ–Ĺ–ĺ–Ļ Android-—É—ā–ł–Ľ–ł—ā—č (–ī–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–į –≤ –≤–ł—Ä—É—Ā–Ĺ—É—é –Ī–į–∑—É Dr.Web –ļ–į–ļ Tool.CloudInject). –Ę–į–ļ–ł–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä—É—é—ā—Ā—Ź –Ĺ–į —É–ī–į–Ľ–Ķ–Ĺ–Ĺ–ĺ–ľ —Ā–Ķ—Ä–≤–Ķ—Ä–Ķ, –Ņ—Ä–ł —ć—ā–ĺ–ľ –∑–į–ł–Ĺ—ā–Ķ—Ä–Ķ—Ā–ĺ–≤–į–Ĺ–Ĺ—č–Ļ –≤ –ł—Ö –ł–∑–ľ–Ķ–Ĺ–Ķ–Ĺ–ł–ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ć (–ľ–ĺ–ī–ī–Ķ—Ä) –Ĺ–Ķ –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ–ł—Ä—É–Ķ—ā, —á—ā–ĺ –ł–ľ–Ķ–Ĺ–Ĺ–ĺ –Ī—É–ī–Ķ—ā –≤ –Ĺ–ł—Ö –≤—Ā—ā—Ä–ĺ–Ķ–Ĺ–ĺ. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –Ņ–ĺ–Ľ—É—á–į—é—ā –Ĺ–į–Ī–ĺ—Ä –ĺ–Ņ–į—Ā–Ĺ—č—Ö —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ. –ü–ĺ—Ā–Ľ–Ķ –ľ–ĺ–ī–ł—Ą–ł–ļ–į—Ü–ł–ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ —É –ľ–ĺ–ī–ī–Ķ—Ä–į –Ņ–ĺ—Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā—Ć –ī–ł—Ā—ā–į–Ĺ—Ü–ł–ĺ–Ĺ–Ĺ–ĺ —É–Ņ—Ä–į–≤–Ľ—Ź—ā—Ć –ł–ľ–ł ‚ÄĒ –Ī–Ľ–ĺ–ļ–ł—Ä–ĺ–≤–į—ā—Ć, –Ņ–ĺ–ļ–į–∑—č–≤–į—ā—Ć –Ĺ–į—Ā—ā—Ä–į–ł–≤–į–Ķ–ľ—č–Ķ –ī–ł–į–Ľ–ĺ–≥–ł, –ĺ—ā—Ā–Ľ–Ķ–∂–ł–≤–į—ā—Ć —Ą–į–ļ—ā —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł –ł —É–ī–į–Ľ–Ķ–Ĺ–ł—Ź –ī—Ä—É–≥–ĺ–≥–ĺ –ü–ě –ł —ā. –ī.

- Program.TrackView.1.origin

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź—é—Č–Ķ–≥–ĺ –≤–Ķ—Ā—ā–ł –Ĺ–į–Ī–Ľ—é–ī–Ķ–Ĺ–ł–Ķ –∑–į –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ–ł —á–Ķ—Ä–Ķ–∑ Android-—É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į. –° –Ņ–ĺ–ľ–ĺ—Č—Ć—é —ć—ā–ĺ–Ļ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł –ľ–ĺ–≥—É—ā –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź—ā—Ć –ľ–Ķ—Ā—ā–ĺ–Ņ–ĺ–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ —Ü–Ķ–Ľ–Ķ–≤—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤, –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć –ļ–į–ľ–Ķ—Ä—É –ī–Ľ—Ź –∑–į–Ņ–ł—Ā–ł –≤–ł–ī–Ķ–ĺ –ł —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź —Ą–ĺ—ā–ĺ–≥—Ä–į—Ą–ł–Ļ, –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—ā—Ć –Ņ—Ä–ĺ—Ā–Ľ—É—ą–ł–≤–į–Ĺ–ł–Ķ —á–Ķ—Ä–Ķ–∑ –ľ–ł–ļ—Ä–ĺ—Ą–ĺ–Ĺ, —Ā–ĺ–∑–ī–į–≤–į—ā—Ć –į—É–ī–ł–ĺ–∑–į–Ņ–ł—Ā–ł –ł —ā. –ī.

- Tool.NPMod.1

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ Android-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ, –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –Ņ—Ä–ł –Ņ–ĺ–ľ–ĺ—Č–ł —É—ā–ł–Ľ–ł—ā—č NP Manager. –í —ā–į–ļ–ł–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –≤–Ĺ–Ķ–ī—Ä–Ķ–Ĺ —Ā–Ņ–Ķ—Ü–ł–į–Ľ—Ć–Ĺ—č–Ļ –ľ–ĺ–ī—É–Ľ—Ć, –ļ–ĺ—ā–ĺ—Ä—č–Ļ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –ĺ–Ī–ĺ–Ļ—ā–ł –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ—É —Ü–ł—Ą—Ä–ĺ–≤–ĺ–Ļ –Ņ–ĺ–ī–Ņ–ł—Ā–ł –Ņ–ĺ—Ā–Ľ–Ķ –ł—Ö –ľ–ĺ–ī–ł—Ą–ł–ļ–į—Ü–ł–ł.

- Tool.Androlua.1.origin

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ —Ä—Ź–ī–į –Ņ–ĺ—ā–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ –ĺ–Ņ–į—Ā–Ĺ—č—Ö –≤–Ķ—Ä—Ā–ł–Ļ —Ā–Ņ–Ķ—Ü–ł–į–Ľ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–≥–ĺ —Ą—Ä–Ķ–Ļ–ľ–≤–ĺ—Ä–ļ–į –ī–Ľ—Ź —Ä–į–∑—Ä–į–Ī–ĺ—ā–ļ–ł Android-–Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ –Ĺ–į —Ā–ļ—Ä–ł–Ņ—ā–ĺ–≤–ĺ–ľ —Ź–∑—č–ļ–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź Lua. –ě—Ā–Ĺ–ĺ–≤–Ĺ–į—Ź –Ľ–ĺ–≥–ł–ļ–į Lua-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ —Ä–į—Ā–Ņ–ĺ–Ľ–ĺ–∂–Ķ–Ĺ–į –≤ —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É—é—Č–ł—Ö —Ā–ļ—Ä–ł–Ņ—ā–į—Ö, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –∑–į—ą–ł—Ą—Ä–ĺ–≤–į–Ĺ—č –ł —Ä–į—Ā—ą–ł—Ą—Ä–ĺ–≤—č–≤–į—é—ā—Ā—Ź –ł–Ĺ—ā–Ķ—Ä–Ņ—Ä–Ķ—ā–į—ā–ĺ—Ä–ĺ–ľ –Ņ–Ķ—Ä–Ķ–ī –≤—č–Ņ–ĺ–Ľ–Ĺ–Ķ–Ĺ–ł–Ķ–ľ. –ß–į—Ā—ā–ĺ –ī–į–Ĺ–Ĺ—č–Ļ —Ą—Ä–Ķ–Ļ–ľ–≤–ĺ—Ä–ļ –Ņ–ĺ —É–ľ–ĺ–Ľ—á–į–Ĺ–ł—é –∑–į–Ņ—Ä–į—ą–ł–≤–į–Ķ—ā –ī–ĺ—Ā—ā—É–Ņ –ļ–ĺ –ľ–Ĺ–ĺ–∂–Ķ—Ā—ā–≤—É —Ā–ł—Ā—ā–Ķ–ľ–Ĺ—č—Ö —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ –ī–Ľ—Ź —Ä–į–Ī–ĺ—ā—č. –í —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā–Ķ –ł—Ā–Ņ–ĺ–Ľ–Ĺ—Ź–Ķ–ľ—č–Ķ —á–Ķ—Ä–Ķ–∑ –Ĺ–Ķ–≥–ĺ Lua-—Ā–ļ—Ä–ł–Ņ—ā—č —Ā–Ņ–ĺ—Ā–ĺ–Ī–Ĺ—č –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź—ā—Ć —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –ī–Ķ–Ļ—Ā—ā–≤–ł—Ź –≤ —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–ł–ł —Ā –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–Ĺ—č–ľ–ł —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł—Ź–ľ–ł.

- Tool.SilentInstaller.14.origin

- –ü–ĺ—ā–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ –ĺ–Ņ–į—Ā–Ĺ–į—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ–į—Ź –Ņ–Ľ–į—ā—Ą–ĺ—Ä–ľ–į, –ļ–ĺ—ā–ĺ—Ä–į—Ź –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź–ľ –∑–į–Ņ—É—Ā–ļ–į—ā—Ć APK-—Ą–į–Ļ–Ľ—č –Ī–Ķ–∑ –ł—Ö —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł. –≠—ā–į –Ņ–Ľ–į—ā—Ą–ĺ—Ä–ľ–į —Ā–ĺ–∑–ī–į–Ķ—ā –≤–ł—Ä—ā—É–į–Ľ—Ć–Ĺ—É—é —Ā—Ä–Ķ–ī—É –ł—Ā–Ņ–ĺ–Ľ–Ĺ–Ķ–Ĺ–ł—Ź –≤ –ļ–ĺ–Ĺ—ā–Ķ–ļ—Ā—ā–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ, –≤ –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ĺ–Ĺ–ł –≤—Ā—ā—Ä–ĺ–Ķ–Ĺ—č. –ó–į–Ņ—É—Ā–ļ–į–Ķ–ľ—č–Ķ —Ā –ł—Ö –Ņ–ĺ–ľ–ĺ—Č—Ć—é APK-—Ą–į–Ļ–Ľ—č –ľ–ĺ–≥—É—ā —Ä–į–Ī–ĺ—ā–į—ā—Ć —ā–į–ļ, –ļ–į–ļ –Ī—É–ī—ā–ĺ —Ź–≤–Ľ—Ź—é—ā—Ā—Ź —á–į—Ā—ā—Ć—é —ā–į–ļ–ł—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ, –ł –į–≤—ā–ĺ–ľ–į—ā–ł—á–Ķ—Ā–ļ–ł –Ņ–ĺ–Ľ—É—á–į—ā—Ć —ā–Ķ –∂–Ķ —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł—Ź.

- Tool.LuckyPatcher.1.origin

- –£—ā–ł–Ľ–ł—ā–į, –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź—é—Č–į—Ź –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į—ā—Ć —É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ķ Android-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź (—Ā–ĺ–∑–ī–į–≤–į—ā—Ć –ī–Ľ—Ź –Ĺ–ł—Ö –Ņ–į—ā—á–ł) —Ā —Ü–Ķ–Ľ—Ć—é –ł–∑–ľ–Ķ–Ĺ–Ķ–Ĺ–ł—Ź –Ľ–ĺ–≥–ł–ļ–ł –ł—Ö —Ä–į–Ī–ĺ—ā—č –ł–Ľ–ł –ĺ–Ī—Ö–ĺ–ī–į —ā–Ķ—Ö –ł–Ľ–ł –ł–Ĺ—č—Ö –ĺ–≥—Ä–į–Ĺ–ł—á–Ķ–Ĺ–ł–Ļ. –Ě–į–Ņ—Ä–ł–ľ–Ķ—Ä, —Ā –Ķ–Ķ –Ņ–ĺ–ľ–ĺ—Č—Ć—é –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł –ľ–ĺ–≥—É—ā –Ņ–ĺ–Ņ—č—ā–į—ā—Ć—Ā—Ź –ĺ—ā–ļ–Ľ—é—á–ł—ā—Ć –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ—É root-–ī–ĺ—Ā—ā—É–Ņ–į –≤ –Ī–į–Ĺ–ļ–ĺ–≤—Ā–ļ–ł—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į—Ö –ł–Ľ–ł –Ņ–ĺ–Ľ—É—á–ł—ā—Ć –Ĺ–Ķ–ĺ–≥—Ä–į–Ĺ–ł—á–Ķ–Ĺ–Ĺ—č–Ķ —Ä–Ķ—Ā—É—Ä—Ā—č –≤ –ł–≥—Ä–į—Ö. –Ē–Ľ—Ź —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –Ņ–į—ā—á–Ķ–Ļ —É—ā–ł–Ľ–ł—ā–į –∑–į–≥—Ä—É–∂–į–Ķ—ā –ł–∑ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā–į —Ā–Ņ–Ķ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ –Ņ–ĺ–ī–≥–ĺ—ā–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ķ —Ā–ļ—Ä–ł–Ņ—ā—č, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ľ–ĺ–≥—É—ā —Ā–ĺ–∑–ī–į–≤–į—ā—Ć –ł –ī–ĺ–Ī–į–≤–Ľ—Ź—ā—Ć –≤ –ĺ–Ī—Č—É—é –Ī–į–∑—É –≤—Ā–Ķ –∂–Ķ–Ľ–į—é—Č–ł–Ķ. –§—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć —ā–į–ļ–ł—Ö —Ā–ļ—Ä–ł–Ņ—ā–ĺ–≤ –ľ–ĺ–∂–Ķ—ā –ĺ–ļ–į–∑–į—ā—Ć—Ā—Ź –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ –ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–Ļ, –Ņ–ĺ—ć—ā–ĺ–ľ—É —Ā–ĺ–∑–ī–į–≤–į–Ķ–ľ—č–Ķ –Ņ–į—ā—á–ł –ľ–ĺ–≥—É—ā –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź—ā—Ć –Ņ–ĺ—ā–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ—É—é –ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć.

- Tool.Packer.1.origin

- –°–Ņ–Ķ—Ü–ł–į–Ľ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–į—Ź —É—ā–ł–Ľ–ł—ā–į-—É–Ņ–į–ļ–ĺ–≤—Č–ł–ļ –ī–Ľ—Ź –∑–į—Č–ł—ā—č Android-–Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –ĺ—ā –ľ–ĺ–ī–ł—Ą–ł–ļ–į—Ü–ł–ł –ł –ĺ–Ī—Ä–į—ā–Ĺ–ĺ–≥–ĺ –ł–Ĺ–∂–ł–Ĺ–ł—Ä–ł–Ĺ–≥–į. –ě–Ĺ–į –Ĺ–Ķ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ–ĺ–Ļ, –Ĺ–ĺ –ľ–ĺ–∂–Ķ—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź –ī–Ľ—Ź –∑–į—Č–ł—ā—č –ļ–į–ļ –Ī–Ķ–∑–ĺ–Ī–ł–ī–Ĺ—č—Ö, —ā–į–ļ –ł —ā—Ä–ĺ—Ź–Ĺ—Ā–ļ–ł—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ.

- Adware.ModAd.1

- –Ē–Ķ—ā–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ –Ĺ–Ķ–ļ–ĺ—ā–ĺ—Ä—č—Ö –ľ–ĺ–ī–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –≤–Ķ—Ä—Ā–ł–Ļ (–ľ–ĺ–ī–ĺ–≤) –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä–į WhatsApp, –≤ —Ą—É–Ĺ–ļ—Ü–ł–ł –ļ–ĺ—ā–ĺ—Ä—č—Ö –≤–Ĺ–Ķ–ī—Ä–Ķ–Ĺ –ļ–ĺ–ī –ī–Ľ—Ź –∑–į–≥—Ä—É–∑–ļ–ł –∑–į–ī–į–Ĺ–Ĺ—č—Ö —Ā—Ā—č–Ľ–ĺ–ļ —á–Ķ—Ä–Ķ–∑ –≤–Ķ–Ī-–ĺ—ā–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł–Ķ –≤–ĺ –≤—Ä–Ķ–ľ—Ź —Ä–į–Ī–ĺ—ā—č —Ā –ľ–Ķ—Ā—Ā–Ķ–Ĺ–ī–∂–Ķ—Ä–ĺ–ľ. –° —ć—ā–ł—Ö –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā-–į–ī—Ä–Ķ—Ā–ĺ–≤ –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź–Ķ—ā—Ā—Ź –Ņ–Ķ—Ä–Ķ–Ĺ–į–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –Ĺ–į —Ä–Ķ–ļ–Ľ–į–ľ–ł—Ä—É–Ķ–ľ—č–Ķ —Ā–į–Ļ—ā—č ‚ÄĒ –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä, –ĺ–Ĺ–Ľ–į–Ļ–Ĺ-–ļ–į–∑–ł–Ĺ–ĺ –ł –Ī—É–ļ–ľ–Ķ–ļ–Ķ—Ä–ĺ–≤, —Ā–į–Ļ—ā—č –ī–Ľ—Ź –≤–∑—Ä–ĺ—Ā–Ľ—č—Ö.

- Adware.Basement.1

- –ü—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä—É—é—Č–ł–Ķ –Ĺ–Ķ–∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ—É—é —Ä–Ķ–ļ–Ľ–į–ľ—É, –ļ–ĺ—ā–ĺ—Ä–į—Ź —á–į—Ā—ā–ĺ –≤–Ķ–ī–Ķ—ā –Ĺ–į –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –ł –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ —Ā–į–Ļ—ā—č. –ě–Ĺ–ł –ł–ľ–Ķ—é—ā –ĺ–Ī—Č—É—é –ļ–ĺ–ī–ĺ–≤—É—é –Ī–į–∑—É —Ā –Ĺ–Ķ–∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ—č–ľ–ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į–ľ–ł Program.FakeMoney.11.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- –†–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ķ –ľ–ĺ–ī—É–Ľ–ł, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ľ–ĺ–≥—É—ā –Ī—č—ā—Ć –ł–Ĺ—ā–Ķ–≥—Ä–ł—Ä–ĺ–≤–į–Ĺ—č –≤ Android-–Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č. –ě–Ĺ–ł –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä—É—é—ā —Ä–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ķ —É–≤–Ķ–ī–ĺ–ľ–Ľ–Ķ–Ĺ–ł—Ź, –≤–≤–ĺ–ī—Ź—Č–ł–Ķ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –≤ –∑–į–Ī–Ľ—É–∂–ī–Ķ–Ĺ–ł–Ķ. –Ě–į–Ņ—Ä–ł–ľ–Ķ—Ä, —ā–į–ļ–ł–Ķ —É–≤–Ķ–ī–ĺ–ľ–Ľ–Ķ–Ĺ–ł—Ź –ľ–ĺ–≥—É—ā –Ĺ–į–Ņ–ĺ–ľ–ł–Ĺ–į—ā—Ć —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –ĺ—ā –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā–ł—Ā—ā–Ķ–ľ—č. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, —ć—ā–ł –ľ–ĺ–ī—É–Ľ–ł —Ā–ĺ–Ī–ł—Ä–į—é—ā —Ä—Ź–ī –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö, –į —ā–į–ļ–∂–Ķ —Ā–Ņ–ĺ—Ā–ĺ–Ī–Ĺ—č –∑–į–≥—Ä—É–∂–į—ā—Ć –ī—Ä—É–≥–ł–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –ł –ł–Ĺ–ł—Ü–ł–ł—Ä–ĺ–≤–į—ā—Ć –ł—Ö —É—Ā—ā–į–Ĺ–ĺ–≤–ļ—É.

- Adware.Fictus.1.origin

- –†–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ļ –ľ–ĺ–ī—É–Ľ—Ć, –ļ–ĺ—ā–ĺ—Ä—č–Ļ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–ł –≤—Ā—ā—Ä–į–ł–≤–į—é—ā –≤ –≤–Ķ—Ä—Ā–ł–ł-–ļ–Ľ–ĺ–Ĺ—č –Ņ–ĺ–Ņ—É–Ľ—Ź—Ä–Ĺ—č—Ö Android-–ł–≥—Ä –ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ. –ē–≥–ĺ –ł–Ĺ—ā–Ķ–≥—Ä–į—Ü–ł—Ź –≤ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –Ņ—Ä–ĺ–ł—Ā—Ö–ĺ–ī–ł—ā –Ņ—Ä–ł –Ņ–ĺ–ľ–ĺ—Č–ł —Ā–Ņ–Ķ—Ü–ł–į–Ľ–ł–∑–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–≥–ĺ —É–Ņ–į–ļ–ĺ–≤—Č–ł–ļ–į net2share. –°–ĺ–∑–ī–į–Ĺ–Ĺ—č–Ķ —ā–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ –ļ–ĺ–Ņ–ł–ł –ü–ě —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź—é—ā—Ā—Ź —á–Ķ—Ä–Ķ–∑ —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –ļ–į—ā–į–Ľ–ĺ–≥–ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ –ł –Ņ–ĺ—Ā–Ľ–Ķ —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä—É—é—ā –Ĺ–Ķ–∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ—É—é —Ä–Ķ–ļ–Ľ–į–ľ—É.

–£–≥—Ä–ĺ–∑—č –≤ Google Play

–í I –ļ–≤–į—Ä—ā–į–Ľ–Ķ 2025 –≥–ĺ–ī–į –≤–ł—Ä—É—Ā–Ĺ–į—Ź –Ľ–į–Ī–ĺ—Ä–į—ā–ĺ—Ä–ł—Ź –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł ¬ę–Ē–ĺ–ļ—ā–ĺ—Ä –í–Ķ–Ī¬Ľ –≤—č—Ź–≤–ł–Ľ–į –≤ Google Play –Ĺ–Ķ—Ā–ļ–ĺ–Ľ—Ć–ļ–ĺ –ī–Ķ—Ā—Ź—ā–ļ–ĺ–≤ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ļ. –°—Ä–Ķ–ī–ł –Ĺ–ł—Ö ‚ÄĒ

—Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –ľ–ĺ–ī–ł—Ą–ł–ļ–į—Ü–ł–ł —ā—Ä–ĺ—Ź–Ĺ–ĺ–≤ Android.HiddenAds.4213 –ł Android.HiddenAds.4215, –ļ–ĺ—ā–ĺ—Ä—č–Ķ —Ā–ļ—Ä—č–≤–į—é—ā —Ā–≤–ĺ–Ķ –Ņ—Ä–ł—Ā—É—ā—Ā—ā–≤–ł–Ķ

–Ĺ–į –∑–į—Ä–į–∂–Ķ–Ĺ–Ĺ—č—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į—Ö –ł –Ĺ–į—á–ł–Ĺ–į—é—ā –ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä–ĺ–≤–į—ā—Ć —Ä–Ķ–ļ–Ľ–į–ľ—É –Ņ–ĺ–≤–Ķ—Ä—Ö –ī—Ä—É–≥–ł—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ –ł –ł–Ĺ—ā–Ķ—Ä—Ą–Ķ–Ļ—Ā–į –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā–ł—Ā—ā–Ķ–ľ—č. –ě–Ĺ–ł —Ā–ļ—Ä—č–≤–į–Ľ–ł—Ā—Ć –≤ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—Ö

–ī–Ľ—Ź —Ą–ĺ—ā–ĺ- –ł –≤–ł–ī–Ķ–ĺ—Ā—ä–Ķ–ľ–ļ–ł —Ā —Ä–į–∑–Ľ–ł—á–Ĺ—č–ľ–ł —ć—Ą—Ą–Ķ–ļ—ā–į–ľ–ł, —Ą–ĺ—ā–ĺ—Ä–Ķ–ī–į–ļ—ā–ĺ—Ä–į—Ö, —Ā–Ī–ĺ—Ä–Ĺ–ł–ļ–Ķ –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł–Ļ –ł –ī–Ĺ–Ķ–≤–Ĺ–ł–ļ–Ķ –∂–Ķ–Ĺ—Ā–ļ–ĺ–≥–ĺ –∑–ī–ĺ—Ä–ĺ–≤—Ć—Ź.

–†–Ķ–ļ–Ľ–į–ľ–Ĺ—č–Ķ —ā—Ä–ĺ—Ź–Ĺ—č Android.HiddenAds, —Ā–ļ—Ä—č–≤–į—é—Č–ł–Ķ—Ā—Ź –≤ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–į—Ö Time Shift Cam –ł Fusion Collage Editor

–Ę–į–ļ–∂–Ķ –Ĺ–į—ą–ł —Ā–Ņ–Ķ—Ü–ł–į–Ľ–ł—Ā—ā—č –ĺ–Ī–Ĺ–į—Ä—É–∂–ł–Ľ–ł –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č Android.CoinSteal.202, Android.CoinSteal.203 –ł

Android.CoinSteal.206, –Ņ—Ä–Ķ–ī–Ĺ–į–∑–Ĺ–į—á–Ķ–Ĺ–Ĺ—č–Ķ –ī–Ľ—Ź –ļ—Ä–į–∂–ł –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā –ł —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–≤—ą–ł–Ķ—Ā—Ź –Ņ–ĺ–ī –≤–ł–ī–ĺ–ľ –ĺ—Ą–ł—Ü–ł–į–Ľ—Ć–Ĺ–ĺ–≥–ĺ –ü–ě –Ī–Ľ–ĺ–ļ—á–Ķ–Ļ–Ĺ-–Ņ–Ľ–į—ā—Ą–ĺ—Ä–ľ

Raydium –ł Aerodrome Finance, –į —ā–į–ļ–∂–Ķ –ļ—Ä–ł–Ņ—ā–ĺ–Ī–ł—Ä–∂–ł Dydx.

–ü—Ä–ĺ–≥—Ä–į–ľ–ľ—č Raydium –ł Dydx Exchange ‚ÄĒ —ā—Ä–ĺ—Ź–Ĺ—č –ī–Ľ—Ź –ļ—Ä–į–∂–ł –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—é—ā

–ü—Ä–ł –∑–į–Ņ—É—Ā–ļ–Ķ –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –Ņ—Ä–Ķ–ī–Ľ–į–≥–į—é—ā –Ņ–ĺ—ā–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ—č–ľ –∂–Ķ—Ä—ā–≤–į–ľ –≤–≤–Ķ—Ā—ā–ł –ľ–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ķ—Ā–ļ—É—é —Ą—Ä–į–∑—É (seed-—Ą—Ä–į–∑—É) —Ź–ļ–ĺ–Ī—č –ī–Ľ—Ź –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł—Ź –ļ—Ä–ł–Ņ—ā–ĺ–ļ–ĺ—ą–Ķ–Ľ—Ć–ļ–į,

–Ĺ–ĺ –Ĺ–į —Ā–į–ľ–ĺ–ľ –ī–Ķ–Ľ–Ķ –≤–≤–ĺ–ī–ł–ľ—č–Ķ –ī–į–Ĺ–Ĺ—č–Ķ –Ņ–Ķ—Ä–Ķ–ī–į—é—ā—Ā—Ź –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–į–ľ. –ß—ā–ĺ–Ī—č –ĺ–ļ–ĺ–Ĺ—á–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ –≤–≤–Ķ—Ā—ā–ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –≤ –∑–į–Ī–Ľ—É–∂–ī–Ķ–Ĺ–ł–Ķ, —Ą–ĺ—Ä–ľ—č –ī–Ľ—Ź –≤–≤–ĺ–ī–į –ľ–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ķ—Ā–ļ–ł—Ö

—Ą—Ä–į–∑ –ľ–ĺ–≥—É—ā –Ī—č—ā—Ć –∑–į–ľ–į—Ā–ļ–ł—Ä–ĺ–≤–į–Ĺ—č –Ņ–ĺ–ī –∑–į–Ņ—Ä–ĺ—Ā—č –ĺ—ā –Ņ—Ä–ĺ—á–ł—Ö –ļ—Ä–ł–Ņ—ā–ĺ–Ņ–Ľ–į—ā—Ą–ĺ—Ä–ľ. –ö–į–ļ –Ņ–ĺ–ļ–į–∑–į–Ĺ–ĺ –Ĺ–į –Ņ—Ä–ł–ľ–Ķ—Ä–Ķ –Ĺ–ł–∂–Ķ, Android.CoinSteal.206

–Ņ—Ä–ĺ–ī–Ķ–ľ–ĺ–Ĺ—Ā—ā—Ä–ł—Ä–ĺ–≤–į–Ľ —Ą–ł—ą–ł–Ĺ–≥–ĺ–≤—É—é —Ą–ĺ—Ä–ľ—É —Ź–ļ–ĺ–Ī—č –ĺ—ā –ł–ľ–Ķ–Ĺ–ł –ļ—Ä–ł–Ņ—ā–ĺ–Ī–ł—Ä–∂–ł PancakeSwap.

–í–ľ–Ķ—Ā—ā–Ķ —Ā —ā–Ķ–ľ –≤ Google Play –≤–Ĺ–ĺ–≤—Ć —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ľ–ł—Ā—Ć –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č-–Ņ–ĺ–ī–ī–Ķ–Ľ–ļ–ł Android.FakeApp.

–ú–Ĺ–ĺ–≥–ł–Ķ –ł–∑ –Ĺ–ł—Ö –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł–ļ–ł –≤—č–ī–į–≤–į–Ľ–ł –∑–į –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź —Ą–ł–Ĺ–į–Ĺ—Ā–ĺ–≤–ĺ–Ļ —ā–Ķ–ľ–į—ā–ł–ļ–ł, –≤–ļ–Ľ—é—á–į—Ź –ĺ–Ī—É—á–į—é—Č–ł–Ķ –Ņ–ĺ—Ā–ĺ–Ī–ł—Ź, –ł–Ĺ—Ā—ā—Ä—É–ľ–Ķ–Ĺ—ā—č –ī–Ľ—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ļ –ł–Ĺ–≤–Ķ—Ā—ā–ł—Ü–ł–ĺ–Ĺ–Ĺ—č–ľ —Ā–Ķ—Ä–≤–ł—Ā–į–ľ,

–Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ī–Ľ—Ź —É—á–Ķ—ā–į –Ľ–ł—á–Ĺ—č—Ö —Ą–ł–Ĺ–į–Ĺ—Ā–ĺ–≤. –ě–Ĺ–ł –∑–į–≥—Ä—É–∂–į–Ľ–ł —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —Ą–ł—ą–ł–Ĺ–≥–ĺ–≤—č–Ķ —Ā–į–Ļ—ā—č, –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ–ľ—č–Ķ –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ–ł–ļ–į–ľ–ł –ī–Ľ—Ź —Ā–Ī–ĺ—Ä–į –Ņ–Ķ—Ä—Ā–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö.

–ü—Ä–ł–ľ–Ķ—Ä—č –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ Android.FakeApp, —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–≤—ą–ł—Ö—Ā—Ź –Ņ–ĺ–ī –≤–ł–ī–ĺ–ľ —Ą–ł–Ĺ–į–Ĺ—Ā–ĺ–≤–ĺ–≥–ĺ –ü–ě: ¬ę–£–ľ–Ĺ—č–Ķ –Ē–Ķ–Ĺ—Ć–≥–ł¬Ľ ‚ÄĒ Android.FakeApp.1803,

Economic Union ‚ÄĒ Android.FakeApp.1777

–Ē—Ä—É–≥–ł–Ķ —ā—Ä–ĺ—Ź–Ĺ—č Android.FakeApp –Ņ—Ä–ł –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–Ĺ—č—Ö —É—Ā–Ľ–ĺ–≤–ł—Ź—Ö –∑–į–≥—Ä—É–∂–į–Ľ–ł —Ā–į–Ļ—ā—č –Ī—É–ļ–ľ–Ķ–ļ–Ķ—Ä–ĺ–≤ –ł –ĺ–Ĺ–Ľ–į–Ļ–Ĺ-–ļ–į–∑–ł–Ĺ–ĺ. –Ę–į–ļ–ł–Ķ –≤–į—Ä–ł–į–Ĺ—ā—č –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ľ–ł—Ā—Ć –Ņ–ĺ–ī

–≤–ł–ī–ĺ–ľ –≤—Ā–Ķ–≤–ĺ–∑–ľ–ĺ–∂–Ĺ—č—Ö –ł–≥—Ä –ł –Ņ—Ä–ĺ—á–Ķ–≥–ĺ –ü–ě ‚ÄĒ –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä, —ā—Ä–Ķ–Ĺ–į–∂–Ķ—Ä–į –ī–Ľ—Ź —Ā–ļ–ĺ—Ä–ĺ—Ā—ā–Ĺ–ĺ–≥–ĺ –Ĺ–į–Ī–ĺ—Ä–į —ā–Ķ–ļ—Ā—ā–į –ł –Ņ–ĺ—Ā–ĺ–Ī–ł—Ź –Ņ–ĺ —Ä–ł—Ā–ĺ–≤–į–Ĺ–ł—é. –°—Ä–Ķ–ī–ł –Ĺ–ł—Ö –Ī—č–Ľ–ł –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ –Ĺ–ĺ–≤—č–Ķ –ľ–ĺ–ī–ł—Ą–ł–ļ–į—Ü–ł–ł —ā—Ä–ĺ—Ź–Ĺ–į

Android.FakeApp.1669.

–ü—Ä–ł–ľ–Ķ—Ä—č –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ-–Ņ–ĺ–ī–ī–Ķ–Ľ–ĺ–ļ, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –≤–ľ–Ķ—Ā—ā–ĺ –ĺ–Ī–Ķ—Č–į–Ĺ–Ĺ–ĺ–Ļ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ľ–ĺ–≥–Ľ–ł –∑–į–≥—Ä—É–∂–į—ā—Ć —Ā–į–Ļ—ā—č –ĺ–Ĺ–Ľ–į–Ļ–Ĺ-–ļ–į–∑–ł–Ĺ–ĺ –ł –Ī—É–ļ–ľ–Ķ–ļ–Ķ—Ä—Ā–ļ–ł—Ö –ļ–ĺ–Ĺ—ā–ĺ—Ä

–Ē–Ľ—Ź –∑–į—Č–ł—ā—č Android-—É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤ –ĺ—ā –≤—Ä–Ķ–ī–ĺ–Ĺ–ĺ—Ā–Ĺ—č—Ö –ł –Ĺ–Ķ–∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ—č—Ö –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ —Ā–Ľ–Ķ–ī—É–Ķ—ā —É—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č–Ķ –Ņ—Ä–ĺ–ī—É–ļ—ā—č Dr.Web –ī–Ľ—Ź Android.

–ė–Ĺ–ī–ł–ļ–į—ā–ĺ—Ä—č –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–Ķ—ā–į—Ü–ł–ł

|

© 2025 –ź–í–†–ě. –í—Ā–Ķ –Ņ—Ä–į–≤–į –∑–į—Č–ł—Č–Ķ–Ĺ—č.

Joomla! — —Ā–≤–ĺ–Ī–ĺ–ī–Ĺ–ĺ–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ–ĺ–Ķ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ, —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–Ķ–ľ–ĺ–Ķ –Ņ–ĺ –Ľ–ł—Ü–Ķ–Ĺ–∑–ł–ł GNU/GPL.

|